گزارش:بازدید از دومین نمایشگاه صنعت بومی سایبری: تفاوت میان نسخهها

پرش به ناوبری

پرش به جستجو

(صفحهای جدید حاوی «بازدید از دومین نمایشگاه صنعت بومی سایبری با میزبانی پژوهشگاه ارتباطات و فن...» ایجاد کرد) |

بدون خلاصۀ ویرایش |

||

| (یک نسخهٔ میانیِ ایجادشده توسط همین کاربر نشان داده نشد) | |||

| خط ۱: | خط ۱: | ||

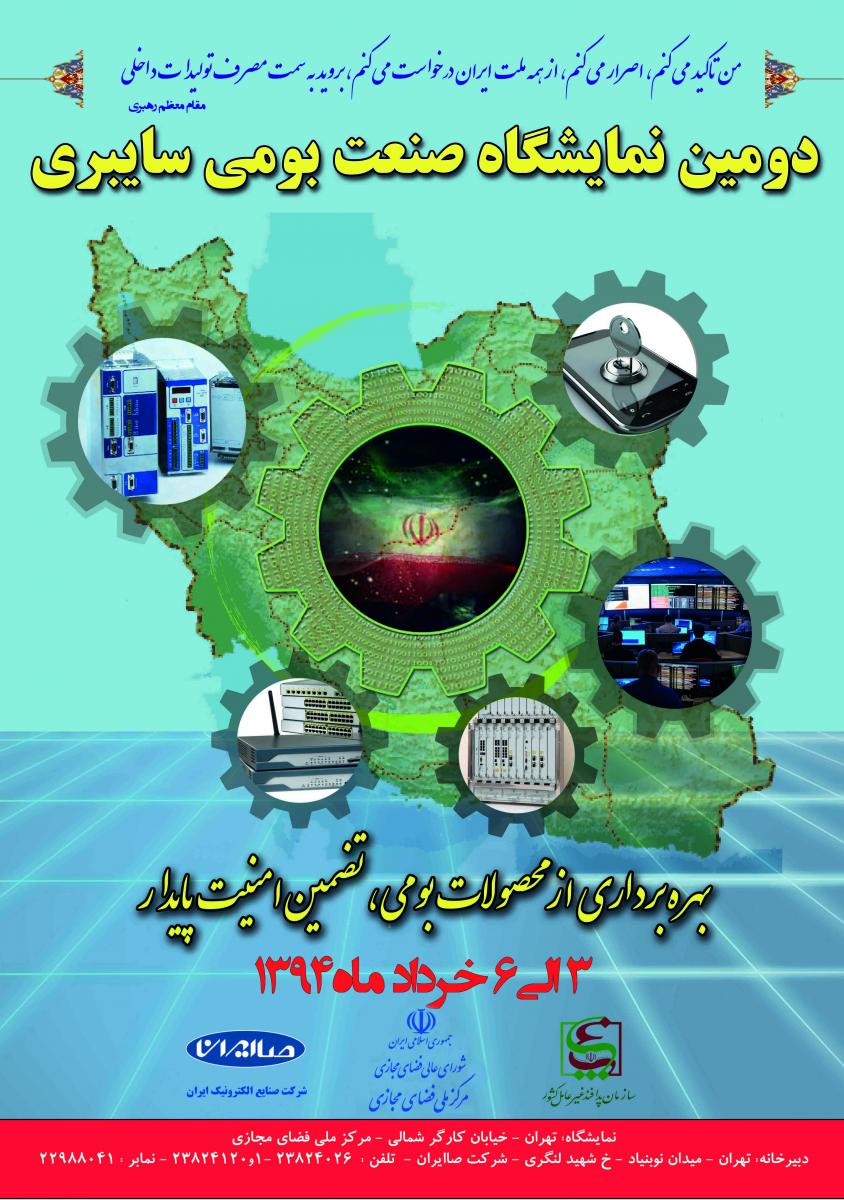

بازدید از دومین نمایشگاه صنعت بومی سایبری با میزبانی پژوهشگاه ارتباطات و فناوری اطلاعات توسط اعضای کارگروه تاکسونومی و استانداردسازی صورت پذیرفت. اعضای کارگروه از دستاوردها و فناوری های ارائه شده مرتبط از نزدیک دیدن کردند. | بازدید از دومین نمایشگاه صنعت بومی سایبری با میزبانی پژوهشگاه ارتباطات و فناوری اطلاعات توسط اعضای کارگروه تاکسونومی و استانداردسازی صورت پذیرفت. اعضای کارگروه از دستاوردها و فناوری های ارائه شده مرتبط از نزدیک دیدن کردند. | ||

<gallery> | |||

پرونده:Taxonomi94030601.jpg | |||

پرونده:Taxonomi94030602.jpg | |||

پرونده:Taxonomi94030603.jpg | |||

</gallery> | |||

همچنین در کارگاه آموزشی با موضوع "ارزیابی ریسک امنیتی در زیرساخت های امنیتی" حضور یافتند. | همچنین در کارگاه آموزشی با موضوع "ارزیابی ریسک امنیتی در زیرساخت های امنیتی" حضور یافتند. | ||

در این کارگاه در خصوص اهداف ارزیابی ریسک امنیتی شامل شناسایی مخاطرات امنیتی تهدیدها و آسیب پذیری ها و اقدامات متقابل در برابر تهدیدها صحبت شد. | در این کارگاه در خصوص اهداف ارزیابی ریسک امنیتی شامل شناسایی مخاطرات امنیتی تهدیدها و آسیب پذیری ها و اقدامات متقابل در برابر تهدیدها صحبت شد. | ||

| خط ۵: | خط ۱۲: | ||

<gallery> | <gallery> | ||

پرونده: | پرونده:Taxonomi94030604.jpg | ||

پرونده: | پرونده:Taxonomi94030605.jpg | ||

</gallery> | </gallery> | ||

نسخهٔ کنونی تا ۳۱ مهٔ ۲۰۱۵، ساعت ۰۸:۰۰

بازدید از دومین نمایشگاه صنعت بومی سایبری با میزبانی پژوهشگاه ارتباطات و فناوری اطلاعات توسط اعضای کارگروه تاکسونومی و استانداردسازی صورت پذیرفت. اعضای کارگروه از دستاوردها و فناوری های ارائه شده مرتبط از نزدیک دیدن کردند.

همچنین در کارگاه آموزشی با موضوع "ارزیابی ریسک امنیتی در زیرساخت های امنیتی" حضور یافتند. در این کارگاه در خصوص اهداف ارزیابی ریسک امنیتی شامل شناسایی مخاطرات امنیتی تهدیدها و آسیب پذیری ها و اقدامات متقابل در برابر تهدیدها صحبت شد. معرفی مراحل 5 گانه مدل آسیب پذیری امنیتی بر اساس مشخصات دارایی ها، ارزیابی تهدید، تحلیل آسیب پذیری، ارزیابی ریسک و اقدامات متقابل، از دیگر مواردی بود کهبه آن پرداخت شد.