عملکرد رمزنگاری ضعیف باعث تضعیف امنیت دستگاه های IoT میشود.

بنابر گزارش Keyfactor این واحد قادر است تقریبا 250،000 کلید با الگوریتم رمز RSA که روی بسیاری از روترها ، Access Point های وایرلس و سایر دستگاه های متصل به اینترنت استفاده شده است را بشکند و رمز ورود آنها را به دست آورد.

از این رو محققان هشدار داده اند كه عدم موفقیت بسیاری از تولیدكنندگان دستگاه IoT در پیروی از بهترین روشهای رمزنگاری، بخش زیادی از این نوع تجهیزات را در معرض حمله قرار می دهد. محققان Keyfactor به تازگی حدود 175 میلیون گواهینامه و کلید RSA را از طریق اینترنت با استفاده از یک فرآیند اختصاصی صدور گواهی SSL / TLS جمع آوری نموده و داده ها را با استفاده از یک روش خاص ریاضی تجزیه و تحلیل کردند که این آنالیزها نشان داد، تقریباً 435،000 گواهی RSA كه تقریباً از هر 172 گواهی فعال آنالیز شده اند یک مورد در معرض خطر یا حمله قرار گرفتند. درصد بالایی از گواهینامه های ضعیف متعلق به روترها، مودم ها، فایروال ها و سایر دستگاه های مرتبط به این نوع شبکه ها هستند و سایر دستگاههای دارای این نقطه ضعف عبارتند از خودروها و تجهیزات پزشکی.

به گفته Keyfactor، مشکل اینجاست که آنتروپی کافی یا تصادفی نبوده و با این وجود از آن در تولید کلیدهای رمزنگاری در این دستگاه ها استفاده شده است.

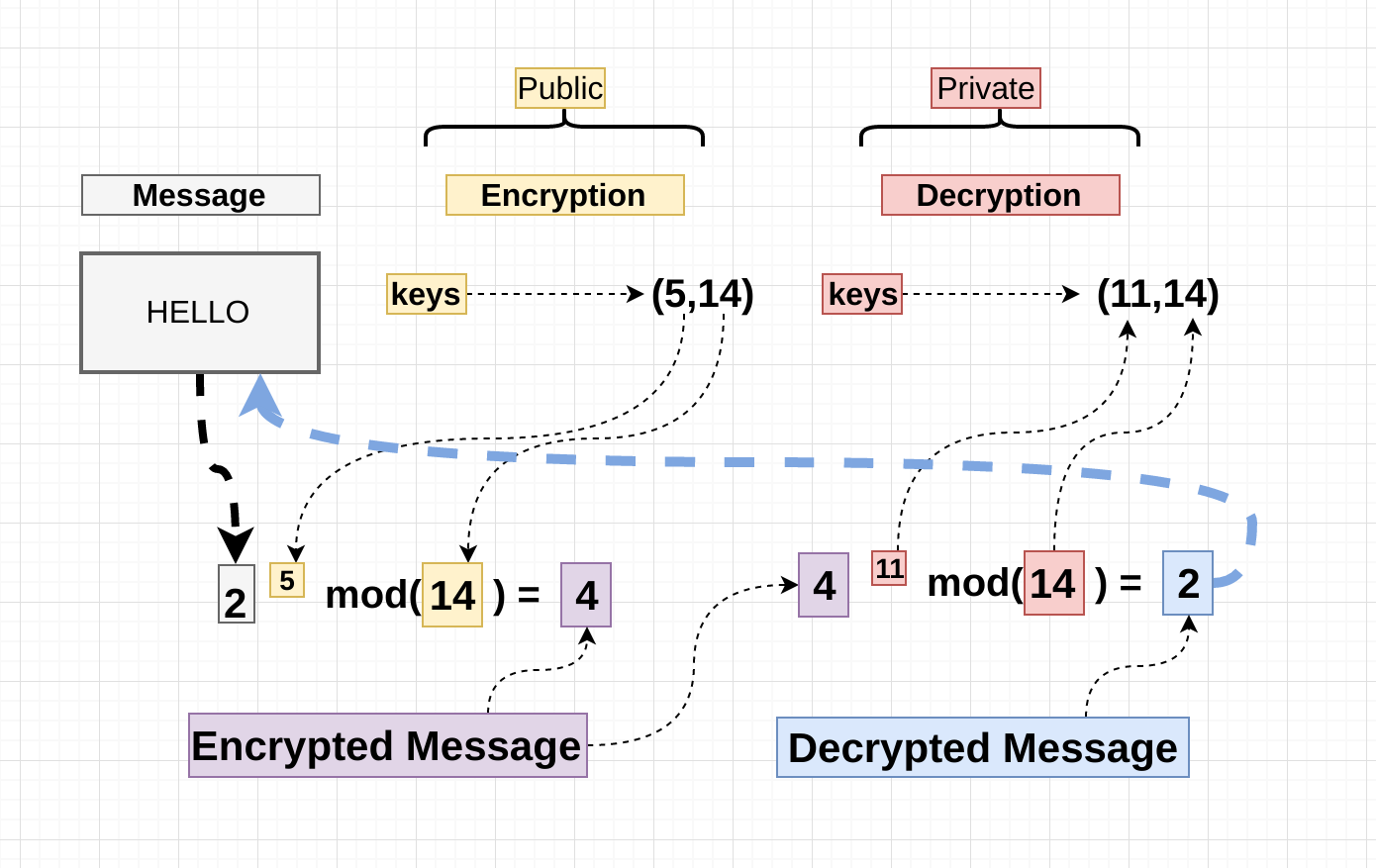

کلیدهای RSA مجری ارتباطات رمزگذاری شده در اینترنت هستند. یک کلید RSA در اصل محصول دو عدد اول بسیار بزرگ و خصوصاً تصادفی هستند که میبایست هر دو کلید خصوصی باشند. جاناتان کیلگالین ، محقق مرکز Keyfact ، در مقاله فنی ارائه شده اخیر در کنفرانس IEEE در مورد موضوع اعتماد و حریم خصوصی در لس آنجلس گفت: امنیت RSA به عدم توانایی طرف دیگر در کشف دو عدد انتخاب شده تصادفی که از آن کلید عمومی RSA برگرفته شده است، متکی است. به طور معمول، هیچ دو کلید الگریتم رمزنگاری RSA نباید با یکدیگر تفاوتهای اساسی داشته باشند.

اما تحقیقات Keyfactor نشان داد که در حدود 435،000 گواهینامه در مجموعه بررسی شده وجود دارد که دارای یک عامل اصلی مشترک هستند. این امر باعث می شود که استفاده از تکنیک های ریاضی نسبت به کل کلید اصلی ساده تر شده و به کار گرفته شود. محققان Keyfactor حدود 250،000 گواهی آسیب پذیر را از بین بردند که تنها یک ماشین مجازی در Microsoft Azure و الگوریتمی برای شناسایی عوامل مشترک بود.

طبق گفته این شرکت، کل راه اندازی حدود 3000 دلار هزینه داشته است. در مقابل ، Keyfactor دریافت که تنها 5 در 100 میلیون گواهی که توسط مقامات معتبر گواهی امضا شده و صادر شده اند - و در پرونده های شفافیت در گواهینامه های قابل دسترسی عمومی - ثبت شده اند ، می توانند به همین ترتیب به خطر بیفتند.

Ted Shorter ، مدیر ارشد فناوری و بنیانگذار Keyfactor می گوید ، اکثر گواهینامه های ضعیف متعلق به دستگاههای متصل به اینترنت مانند روترها و مودم هایی هستند که از نظر قدرت پردازشی ، حافظه و آنتروپی دارای منابع محدود برای آنها هستند.

Ted Shorter می گوید: "اگر از یک دستگاه IoT بخواهید که عدد تصادفی تولید کند ، نتیجه همیشه به اندازه آن چیزی که باید باشد تصادفی نیست." "بنابراین کلیدهای ضعیفی را می گیرید"، که می تواند به راحتی کرک شود. محققان Keyfactor حدود 250،000 گواهی آسیب پذیر را از بین بردند که صرفاً یک ماشین مجازی در بستر Microsoft Azure و همچنین یک الگوریتم برای شناسایی عوامل مشترک بودند. طبق گفته این شرکت، کل راه اندازی حدود 3000 دلار هزینه داشته است. در نتیجه محققان Keyfactor دریافتند که تنها 5 از 100 میلیون گواهی که توسط مراکز معتبر تولید و صدور گواهی امضا و صادر شده اند - و لاگ های تصریح گواهی به صورت عمومی فهرست شده و در دسترس عموم قرار گرفته است - ثبت شده اند که می توانند به همین ترتیب به خطر بیفتند.

به گفته Ted Shorter، مدیر ارشد فناوری و بنیانگذارKeyfactor: اکثر گواهینامه های ضعیف متعلق به دستگاههای متصل به اینترنت مانند روترها و مودمهایی هستند که از نظر قدرت پردازشی، حافظه و آنتروپی دارای منابعی محدود هستند. وی به این موضوع اشاره میکند که اگر از یک دستگاه IoT بخواهید که عدد تصادفی تولید کند، نتیجه همیشه به اندازه آن چیزی که باید باشد تصادفی نیست، بنابراین کلیدهای ضعیفی را می گیرید که می تواند به راحتی کرک شود و در واقع شکننده باشد. وی افزود، یک عامل تهدیدآمیز که قادر است کلید خصوصی یک گواهی سرور SSL / TLS را استخراج کند قاعدتاً می تواند آن دستگاه را هم جعل کند، پس اگر کلید خصوصی دارید، می توانید آن را به عنوان دستگاه یا نقطه پایانی که به خطر بیافتد، قرار دهید یعنی طوری در سیستم قرار گیرد که آخرین نقطه در شبکه محل قرارگیری سرور صدور و نگهداری گواهی ها باشد و هرگونه ارتباط با آن دستگاه را رهگیری کنید و لاگ فایل آنرا دقیقاً بررسی نمایید. این را هم باید در نظر داشت که در برخی دستگاه های خاص - از جمله دستگاهی که در بیمارستان یا وسیله ای که در یک اتومبیل نصب شده باشد – پیامدهای حملات یک مهاجم که به سیستم یک دستگاه قابل اعتماد وارد شده است، می تواند بسیار خطرناک باشد.

همچنین یک مهاجم می تواند پس از حمله موفق و کشف کلید، داده هایی را که ممکن است با کلید به خطر افتاده و فاش شده رمزگذاری شده را رمزگشایی کند و به داده واضح برسد. طراحان دستگاه های IoT باید به رمزگذاری موجود در دستگاه های خود توجه بیشتری داشته باشند. او می گوید، آنها باید در مورد چگونگی افزودن آنتروپی به فرایند فکر کنند تا کلیدهای RSA از اعداد واقعاً تصادفی گرفته شده باشند. در هر حال، مشتریان دستگاه های IoT، به ویژه آنهایی که در بخش های حساس هستند، باید از فروشندگان خود در مورد قابلیت های ایمنی تولید عدد تصادفی در دستگاه ها سوال کنند.

کریگ یانگ ، محقق امنیتی در Tripwire می گوید: این اخبار برای ما و به خصوص برای هر کسی که از دستگاه IoT استفاده می کند خبر نگران کننده ای است. پس میبایست برای تأیید درستی امنیت دستگاهها در شبکه های غیر قابل اعتماد مجوز SSL ایجاد و خریداری شود. یانگ می گوید که در یک جستجوی سریع Censys.io - سرویسی برای جستجوی دستگاههای متصل به اینترنت - نشان می دهد که از حدود 2.2 میلیارد گواهی ایندکس شده ، حدود 124 میلیون گواهی خود امضا شده وجود دارد. بسیاری از این گواهینامه ها از دستگاه هایی مانند مودم های کابلی یا کنترل کننده های نقطه دسترسی بی سیم یا همان Access pointها استفاده می کنند.

یانگ می گوید: "این گواهینامه ها معمولاً از طریق خود دستگاه تولید می شوند به این معنی که از نظر منابع آنتروپی محدود هستند." او می گوید، نگرانی از تهدید وقوع حملات در دنیای واقعی و به ویژه اهداف هدفمند علیه سیستم ها منظور بهره برداری برای یک حمله هدفمند بعید است. چراکه یک مهاجم ابتدا باید به اندازه کافی خوش شانس باشد تا عاملی برای کلید در سیستم هدف پیدا کند و همچنین در یک موقعیت خاص برای بهره برداری از این امر در شبکه قرار گرفته باشد.

وحید بهمنی / کارشناس ارشد امنیت اطلاعات

کارگروه اینترنت اشیا جامعه آزاد رایانش ابری ایران