DesignPatterns:design patterns/cloud key management: تفاوت میان نسخهها

(صفحهای جدید حاوی « '''مدیریت کلید ابر''' چگونه می توان به طور موثری کلید های رمزنگاری را برای یک...» ایجاد کرد) |

بدون خلاصۀ ویرایش |

||

| خط ۳۰: | خط ۳۰: | ||

<center> | <center> | ||

[[پرونده:A sample CKMS architecture.jpg|بیقاب|A_sample_CKMS_architecture.jpg]] | [[پرونده:A sample CKMS architecture.jpg|بیقاب|A_sample_CKMS_architecture.jpg]] | ||

<center | </center> | ||

نسخهٔ ۲۲ اوت ۲۰۱۵، ساعت ۰۷:۴۴

مدیریت کلید ابر

چگونه می توان به طور موثری کلید های رمزنگاری را برای یک محیط ابری مدیریت کرد؟

مشکل

در حالی که رمزنگاری برای امنیت ابر ضروری است، مدیریت کلید های رمزنگاری یکی از سخت ترین چالش های در محاسبات ابری است. مدیریت نامناسب کلید های رمزنگاری می تواند موجب طیف وسیعی از مشکلات مدیریتی و امنیتی گردد.

راه حل

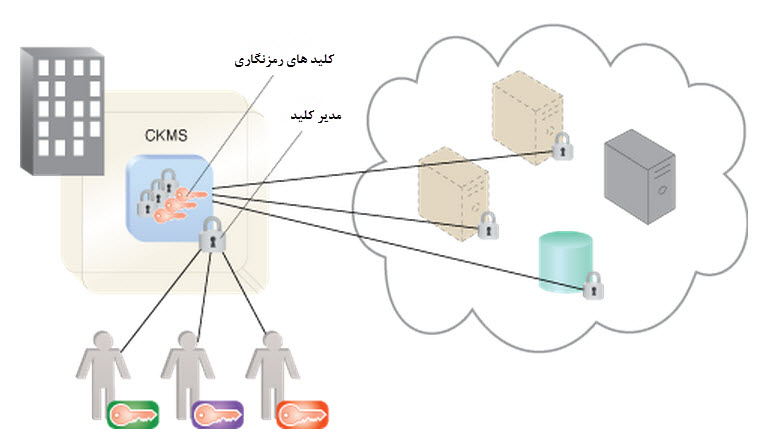

یک سیستم مدیریت کلید ابری بکار گرفته شده است، که به صورت دستگاه متصل به شبکه فیزیکی یا مجازی در دسترس است.

برنامه کاربردی

یک سیستم مخفی مدیریت کلید (CKMS)، که به طور اختیاری از یک ماژول امنیتی سخت افزاری (HSM) برای حفاظت استفاده می کند، از سیستم ها ، پرسنل و سیاست هایی که برای مدیریت کلید ها جهت رمزنگاری کل داده های مورد نیاز برای منابع ابری و هم منابع درون سازمانی توسعه داده شده، تشکیل شده است.

ماژول امنیتی سخت افزاری (HSM) یک پردازنده اختصاصی مخفی است که به طور خاص برای حفاظت از چرخه عمر کلید مخفی طراحی شده است. ماژول امنیتی سخت افزاری از طریق مدیریت امن ، پردازش و ذخیره کلید های رمزنگاری درون دستگاه سخت و مقاوم در مقابل خرابی از زیرساخت های رمزنگاری حفاظت می کند.

مکانیزم ها

سیستم مخفی مدیریت کلید، ماژول امنیتی سخت افزاری

یک نمونه سیستم مخفی مدیریت کلید (CKMS)

منبع:

http://www.safenet-inc.com/data-encryption/hardware-security-modules-hsms/

http://cloudpatterns.org/design_patterns/cloud_key_management