امنیت در تجارت الکترونیک: تفاوت میان نسخهها

(←مراجع) |

|||

| (۱۷ نسخهٔ میانیِ ایجادشده توسط همین کاربر نشان داده نشد) | |||

| خط ۱۵: | خط ۱۵: | ||

• <big>Auditability</big> : اطلاعات باید به گونه ای رکورد شوند که قابل بازبینی و بازرسی صحت اطلاعات باشد .<br /> | • <big>Auditability</big> : اطلاعات باید به گونه ای رکورد شوند که قابل بازبینی و بازرسی صحت اطلاعات باشد .<br /> | ||

[[پرونده:Sec3.jpg|قاب|چپ]]<br /> | |||

اقداماتی که برای اطمینان از امنیت در تجارت الکترونیکی انجام می شود به موارد زیر ختم می گردد :<br /> | اقداماتی که برای اطمینان از امنیت در تجارت الکترونیکی انجام می شود به موارد زیر ختم می گردد :<br /> | ||

| خط ۲۳: | خط ۲۳: | ||

• <big>Security certificates</big> : یک id دیجیتالی یونیک ( سند ) است که برای تعیین هویت یک وب سایت و یا کاربر استفاده می شود که در اصل به عنوان یک کلید بین فرستنده و گیرنده عمل می کند .<br /> | • <big>Security certificates</big> : یک id دیجیتالی یونیک ( سند ) است که برای تعیین هویت یک وب سایت و یا کاربر استفاده می شود که در اصل به عنوان یک کلید بین فرستنده و گیرنده عمل می کند .<br /> | ||

•<big>تجهيزات و نرم افزار</big>: نصب سخت افزار ها و نرم اافزار هاو تنظيم آنها جهت محافظت از زیر ساخت ها و اطلاعات و جلوگيری از نشت اطلاعات<br /> | |||

•<big> سیاست ها و روال امنيتی</big>: اتخاذ تصميمات، تنظيم روال و سیاست ها جهت رعابت موازين امنيتی<br /> | |||

== مقدمه == | == مقدمه == | ||

| خط ۳۱: | خط ۳۳: | ||

== بررسی ادبیات موضوع == | == بررسی ادبیات موضوع == | ||

قبل از بررسی ابتدا باید تعریفی از امنيت و تجارت الکترونیک باید داشت:<br /> | قبل از بررسی ابتدا باید تعریفی از امنيت و تجارت الکترونیک باید داشت:<br /> | ||

<big>تعریفی که از تجارت الکترونيک وجود دارد را می توان چنين خلاصه نمود:</big><br /> | <big>تعریفی که از تجارت الکترونيک وجود دارد را می توان چنين خلاصه نمود:</big><br /> | ||

| خط ۴۱: | خط ۴۲: | ||

3- دسترس پذیری:اطلاعات در زمان لازم برای افراد مجاز قابل دسترس باشد.<br /> | 3- دسترس پذیری:اطلاعات در زمان لازم برای افراد مجاز قابل دسترس باشد.<br /> | ||

4- عدم انکار: فرد ارسال کننده یا دریافت کننده اطلاعات نتواند منکر ارسال یا دریافت اطلاعات شود. | 4- عدم انکار: فرد ارسال کننده یا دریافت کننده اطلاعات نتواند منکر ارسال یا دریافت اطلاعات شود. | ||

[[پرونده:CIA.png|قاب|چپ|CIA triangle]] | |||

همجنيت امنيت را در دو بعد فنی و مدیریتی نیز می توان بررسی نمود:<br /> | همجنيت امنيت را در دو بعد فنی و مدیریتی نیز می توان بررسی نمود:<br /> | ||

امنيت از نظر فنی : هر آنجه از نظر تکنولوژیکی که باعث بهبود عملکرد محافظتی و امنيتی شبکه های کامپیوتری شود را گویند<br /> | امنيت از نظر فنی : هر آنجه از نظر تکنولوژیکی که باعث بهبود عملکرد محافظتی و امنيتی شبکه های کامپیوتری شود را گویند<br /> | ||

| خط ۱۳۹: | خط ۱۴۱: | ||

SSL: | SSL: | ||

[[پرونده:ssl.jpg|قاب|وسط]] | [[پرونده:ssl.jpg|قاب|وسط]] | ||

استفاده از | استفاده از تکنولوژی های امنيت لایه Edge: | ||

فایروال،UTM IPS IDS به عنوان امنيت ورودی سازمان<br /> | فایروال،UTM IPS IDS به عنوان امنيت ورودی سازمان<br /> | ||

[[پرونده:Firewall.jpg|قاب|وسط]] | [[پرونده:Firewall.jpg|قاب|وسط]] | ||

تکنولوژی های محافطتی خاص محور: | |||

در اين تکنولوژی ها از application و یا یک لایه صرفا محافظت می شود، اين تعريف جدید در امنيت با عث به وجود آمدن فابر وال هایی مانند :فایروال مبتنی بر وب(WAF)، مانبتورینگ فعالیت دیتا بیس ها(ِDAM) گردید.<br /> | |||

ابزاری جهت امنيت تخصصی وب سایت ها در مقابل حملات مبتنی بر وب | |||

* OWASP top 10 attacks Detection and Prevention | |||

* SSL offloading and attack detection | |||

* Signature Base detection | |||

* Threat Base Detection | |||

* Detect vulnerability on websites | |||

* Prevention against malicious Tools | |||

* [[پرونده:Fortiweb.jpg|قاب|وسط|ٌWAF Deployment]] | |||

بدلیل اینکه تجهیزات WAF به صورت Proxy در مسیر اینترنت قرار می گیرند ، لذا تمامی Requestهای به ابتدا به سمت سرور فرستاده شده و سپس به سمت سرور اصلی ارسال می شوند. این امر کمک می کند تا تجهیزات WAFبا استفاده از Cookie و قابلیت های نرم افزار Session Management را برعهده داشته باشند. به علاوه امکانات دیگری نظیر نمایش صفحه Authentication، start Page و Page Access Rule کمک می کند تا حدالمکان از حملات مبتنی بر Authentication ، Session Bypass و Cookie Poisoning جلوگیری شود. <br /> | |||

از دیگر مزیت های قرار گرفتن تجهیزات WAFبه صورت Proxy امکان ثبت و گزارش دهی ترافیک و حملات به صورت متمرکز و برای زمان طولانی می باشد. در صورت نیاز به آنالیز ترافیک در جهت Forensics یا شناسایی رفتار ترافیکی نرم افزار ها این قابلیت بسیار ارزشمند است.<br /> | |||

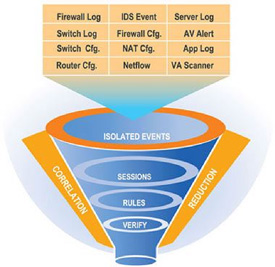

<big>SIEM</big><br /> | |||

ابزاری است که با پیوند دهی و همبسته سازی رخداد ها و آنالیز آنها قادر است تا از وقوع اتفاقات و ریسک های امنيتی موجود مطلع سازد.<br /> | |||

چرا به SIEM نياز داریم ؟؟<br /> | |||

تعداد log زیاد<br /> | |||

تعدد زیاد تجهیزات امنیتی<br /> | |||

قابل فهم نبودن Raw log<br /> | |||

نياز به مکانيزه شدن وسرعت در تشخیص حملات <br /> | |||

عدم شناسایی حملات پیچيده توسط ابزار های معمول<br /> | |||

[[پرونده:siem-1.jpg|قاب|وسط]] | |||

=== نگرانی های اجتماعی سازمان در امنیت === | === نگرانی های اجتماعی سازمان در امنیت === | ||

| خط ۱۷۴: | خط ۱۹۸: | ||

== مراجع == | == مراجع == | ||

''1- Niranjanamurthy, M., and DR Dharmendra Chahar. "The study of E-Commerce Security Issues and Solutions." perspectives 2.7 (2013).<br /> | |||

2- A SECURITY REQUIREMENT QUALITY<br /> | |||

MEASUREMENT MODEL FOR REDUCING ECOMMERCE SECURITY RISK-2014<br /> | |||

3- Privacy and Security Issues in E-Commerce(Review chapter for the New Economy Handbook (Jones, ed.), in press)<br /> | |||

4-Jing, Yang. "On-line Payment and Security of E-commerce." Proceedings of the 2009 International Symposium on Web Information Systems and Applications. 2009.<br /> | |||

5-Das, Nilanjan, and Ramkrishna Das. "An Approach of Secured Ecommerce Transaction Model without Using Credit or Debit Card." International Journal of Innovative Technology and Exploring Engineering (IJITEE) ISSN: 2278-3075. <br /> | |||

Model without Using Credit or Debit Card-2013''<br /> | |||

نسخهٔ کنونی تا ۹ مارس ۲۰۱۵، ساعت ۱۱:۱۵

چکیده

دنیای کنونی ما با سرعت باور نکردنی در حال حرکت به سوی الکترونيکی شدن می باشد که باعث شده است تجارت نيز به اين سمت رشد نماید، داد و ستد همواره با جابجای پول،اعتبار و اطلاعات همراه بوده که در دنیای تجارت الکترونيک در بستر شبکه به صورت مجازی انجام می پذیرد،برای اينکه بخواهيم جامعه را به سمت استفاده از داد و ستد الکترونيکی متمایل نماییم به غیر از اینکه بستر مورد نياز داد وستد باید فراهم باشد،بایستی اطمينان دهيم که اين بستر امن بوده و ازاطلاعات و تراکنش های آنها محافظت می شود و تضمين های لازم را برای آنها مهیا سازیم، لذا مقوله امنيت در تجارت الکترونيک از مهمترین فاکتور های جلب اعتماد مشتریان می باشد.

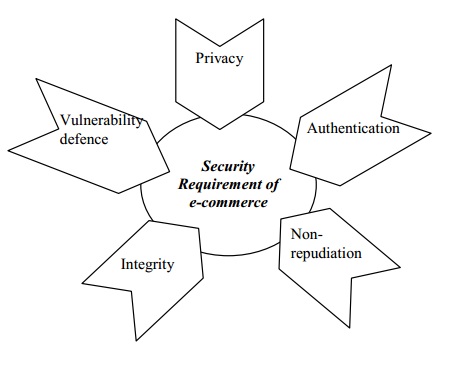

عوامل مهمی که در امنیت تجارت الکترونیکی باید در نظر گرفت عبارتند از :

• Confidential ( محرمانه) : اطلاعات نباید در دسترس افراد غیر مجاز قرار گیرد .

•Integrity ( صحت و درستی ) : اطلاعات نباید در حین انتقال در شبکه تغییر یابند .

• Availability ( دسترسی ) : اطلاعات باید در هر جا و هر زمان – در زمان تعیین شده قابل دسترسی باشد ( از هرگونه از دست رفتگی و تاخیر جلوگیری می کند )

• Non-Repudiation ( عدم انکار ) : یک محیط محافظتی برای جلوگیری از تکذیب سفارش و پرداخت می باشد . مثلا وقتی که فرستنده پیامی را ارسال می کند – نمی تواند انکار کند که پیامی را ارسال نکرده و این شامل دریافت کننده نیز می باشد .

• Encryption ( رمزگذاری) : اطلاعات باید توسط کاربران مجاز رمزگذاری و رمزگشایی شوند .

• Auditability : اطلاعات باید به گونه ای رکورد شوند که قابل بازبینی و بازرسی صحت اطلاعات باشد .

اقداماتی که برای اطمینان از امنیت در تجارت الکترونیکی انجام می شود به موارد زیر ختم می گردد :

• Encryption : این یک روش تاثیر گذار و اساسی برای محافظت از اطلاعات در حال انتقال در شبکه می باشد . فرستنده اطلاعات را با یک کلید امنیتی کدگذاری می کند و تعیین می کند که فقط گیرنده با استفاده از همان کلید و یا کلید متفاوتی آن اطلاعات را رمزگشایی کند . الگوریتم هایی که در رمز گشایی استفاده می شود عبارتند از : message-digest – secret key - public key

• Digital signature : امضای دیجیتالی صحت اطلاعات را تضمین می کند . امضای دیجیتالی یک امضای الکترونیکی معتبر است که رمزنگاری و رمزها را اعتبارسنجی می کند.در واقع یک کلید خصوصی رمز شده بر اساس پیام می باشد،گیرنده نیز بر اساس کلید عمومی امضا دیجیتالی را رمزگشایی و صحت آنرا را مورد تایید قرار می دهد .

• Security certificates : یک id دیجیتالی یونیک ( سند ) است که برای تعیین هویت یک وب سایت و یا کاربر استفاده می شود که در اصل به عنوان یک کلید بین فرستنده و گیرنده عمل می کند .

•تجهيزات و نرم افزار: نصب سخت افزار ها و نرم اافزار هاو تنظيم آنها جهت محافظت از زیر ساخت ها و اطلاعات و جلوگيری از نشت اطلاعات

• سیاست ها و روال امنيتی: اتخاذ تصميمات، تنظيم روال و سیاست ها جهت رعابت موازين امنيتی

مقدمه

به طور قطع می توان گفت امنيت در معاملات فيزيکی و مجازی از پایه های اولیه هر کسب وکار محسوب می شود، هيچ مشتری تمایل ندارد اطلاعات و تراکنش های مالی آن سرقت و یا مورد تهدید قرار گيرد، لذا به دست آوردن اعتماد از طريق بالا بردن امنيت وب سایت ها وپرتال های فروش یکی از مهمترین مواردی است که در تجارت الکترونک اشاره شده است، حتی استاندارهای بين المللی جهت امنیت حوزه های مختلف وضع شده است که از مهمترين آنها می توان به PCI-DSS اشاره نمود، از طرفی هيچ سرمایه گذاری نمی خواهد دارایی های آن در معرض تهدید قرار گيرد و بنا به ارزش و مقدار دارایی های خود سعی در حفاظت از آنها می نماید.

امنيت در دنیای مجازی با فيزيکی کاملا متفاوت است و چالش ها و راه حل های مختص به خود را دارد، در دنيای فيزيکی حفاظت از یک دارایی و مجرمان بالقوه قابل مشاهده می باشند، ولی در دنيای کنونی اطلاعات هستند که در معرض خطر بوده و شناسایی مجرمان با توجه به شبوه های گمراه کننده ای که استفاده می کنند بسیار مشکل می باشد.

انتقالات آنلاین در ECOMMERCE یه طور عادی امن نیستند .در این حالت اطلاعات کارت های اعتباری و اطلاعات شخصی کاربران تحت شبکه در حال انتقال است که می تواند قابل دسترسی توسط افراد غیر مجاز قرار گیرد .امنیت Ecommerce یک بخشی از امنیت اطلاعات و همچنین مواردی که ممکن است امنیت ecommerce را تحت تاثیر قرار دهد که شامل امنیت سیستم ( کامپیوتر)-امنیت داده و موارد دیگر که مربوط به امنیت است می باشد .

امنیت ecommerce موضوعی کاملا حساس می باشد که در این باب اطلاعات و پرداخت های اینترنتی کاربران به صورت روزانه مطرح می شود که به دو مقوله محرمانگی و امنیت مربوط می شود که در این مقاله مورد بحث قرار می گیرد .

بررسی ادبیات موضوع

قبل از بررسی ابتدا باید تعریفی از امنيت و تجارت الکترونیک باید داشت:

تعریفی که از تجارت الکترونيک وجود دارد را می توان چنين خلاصه نمود:

e-commerce برای هر کسب و کار و یا هر انتقالاتی که مربوط به خرید و فروش محصولات و تبادلات اطلاعات تحت اینترنت باشد را گویند . نرم افزارهای مختلفی که برای ecommerce وجود دارد مربوط به خرید آنلاین –online banking – خرید گروهی – eticket و .. می باشد . یک سیستم انتقالات آنلاین یک متد پرداخت است که اجازه انتقال وجه بیش از یک انتقال وجه الکترونیکی را می دهد . در انتقالات آنلاین کاربران محصولات خود را از فروشگاه ها بر اساس کارت های اعتباری انجام می دهند.

حال که می خواهيم وارد کسب و کار الکترونيک شويم به اين معنی است که باید سرمایه گذاران و عموم مردم را تشویق به استفاده از اينترنت، داد و ستد و در اختيار دادن اطلاعات خود نماییم، پس باید دغدغه هاب آنها را نيز در نظر بگيریم، یک از اين مسائل امنیت است، امنيت نه تنها برای مشتریف بلکه برای خدمات دهنده نيز حیاتی استف زیرا از داراییهای آن محافظت می نماید.

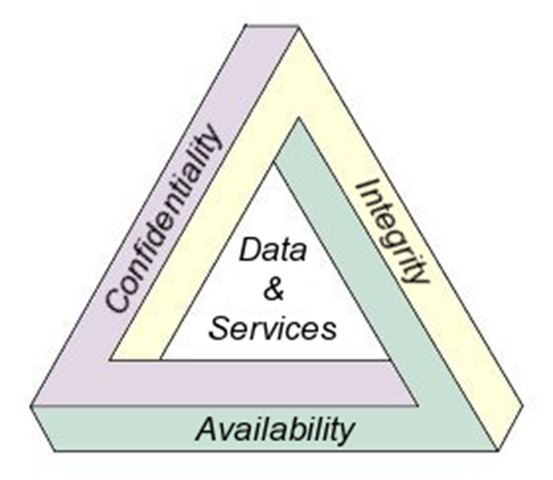

- امنيت: بر اساس واژه نامه Webster امنيت به معنای کیفیت یا حالت امن بودن،رهایی از خطر،ترس و احساس گرسنگی و تشویش می باشد که این تعبیر در دنيای الکترونيکی نيز صادق می باشد و بقا و امنيت را در بقا و حفظ چهار اصل زیر می دانند:

1- محرمانگی:اطلاعات فقط و فقط باید توسط افراد مجاز قابل دسترس باشد

2- تمامیت: حفظ صحت اطلاعات و جلوگیری از تغییر در ماهیت و محتوای آنها

3- دسترس پذیری:اطلاعات در زمان لازم برای افراد مجاز قابل دسترس باشد.

4- عدم انکار: فرد ارسال کننده یا دریافت کننده اطلاعات نتواند منکر ارسال یا دریافت اطلاعات شود.

همجنيت امنيت را در دو بعد فنی و مدیریتی نیز می توان بررسی نمود:

امنيت از نظر فنی : هر آنجه از نظر تکنولوژیکی که باعث بهبود عملکرد محافظتی و امنيتی شبکه های کامپیوتری شود را گویند

امنيت از نظر مدیریتی : روال ها و سیاست های اتخاذ شده جهت بهبود عملکرد امنیتی و محافظتی سازمان

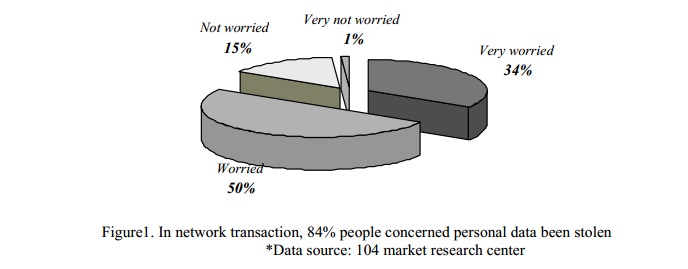

امنیت یک بخش ضروری برای انتقالات تحت شبکه می باشد،امروزه به طور روز افزون اطلاعات مالی – اعتباری و شخصی در حال انتقال در شبکه ها می باشد و از طرفی چون این انتقالات تحت شبکه بخصوص اینترنت است مشخص نیست که چه افرادی به این اطلاعات دسترسی دارند .بدین منظور امنیت در تجارت الکترونیکی از مقوله های بسیار مهم برای مشتریان و صاحبان سرویس می باشد . در صورت نبود امنیت- کاربران اعتماد خود را نسبت به تجارت الکترونیکی ( خرید و فروش تحت نت ) از دست می دهند .مشتریان نگران از دست دادن اطلاعات شخصی خود می باشند و صاحبان سرویس نگران از دست دادن خدمات مالی و ثروت خود .

به طور کل می توان امنیت در تجارت الکترونیکی را اینگونه تعریف کرد : محافظت از تجارت های الکترونیکی در مقابل دسترسی های غیر مجاز – تغییرات و تخریبات انجام گرفته در وب سایت می باشد .

عوامل مهمی که در امنیت تجارت الکترونیکی باید در نظر گرفت عبارتند از :

Privacy(محرمانگی ) :

محرمانگی یکی از مهمترین مشکلات در تجارت الکترونیکی می باشد . اکثر خریداران درباره استفاده از اطلاعات شخصی خود – کارت های اعتباری در وب سایت ها بسیار نگرانندو از مهمترین عواملی است که کاربران از خرید اینترنتی صرف نظر می کنند . کارهای جاری در حال انجام در حالت آنلاین - واهمه مشتریان و فشاری که مدیا وارد می کند باعث شده که محرمانگی به یک مشکل اساسی برای تجارت الکترونیکی محسوب شود . اگر بخواهیم محرمانگی را ترجمه کنیم به توانایی فردی برای کنترل اطلاعات فرد تحت هر شرایطی که از آن استفاده می شود و یا به آن نیاز است گویند . محرمانگی را دربرخی موارد مانند نقل و انتقالات خاص مانند کارت های اعتباری استفاده نمود در غیر این صورت نیارهای جامعه بگونه ای افزایش میابد که ممکن است مشکل محرمانگی به یک معضل و یا مشکل اساسی در جامعه تبدیل شود . عواملی که در محرمانگی مورد بحث قرار می گیرد به موارد زیر ختم می شود :

Social and business issue ( مشکلات کار و جامعه ) :

می توان گفت نگرانی هایی که در تجارت الکترونیکی وجود دارد ریشه در محیط تکنیکی جدیدواطلاعات جاری در این مسیر برای کار و مشتریان می باشد . محرمانگی به عنوان یک مشکل کاری بسیار حساس به تغییرات در این زمینه می باشد.مانند تغییر کردن توقعات مردم ( مانند زمانی که مردم به انتقال اطلاعات در سیستم های تجاری و تبلیغاتی انس بگیرند) و یا تنظیمات حکومتی ( قوانین و عملکرد های ثبت شده جدید و ... ) می تواند هشداری برای این مشکل باشد.

سایت های تجارت الکترونیکی به طور معمول می توانند سایت های بسیار زیادی درمورد الگوهای خرید های اینترنتی و اطلاعات محرمانه به خصوص زمانی که به شامل مقدار زیادی داده در سایت باشند جمع آوری کند .

بسیاری از افراد نطر متفاوتی دارند:

بر اساس اطلاع رسانی های انجام شده توسط مدیا بر مبنای دزدی های اینترنتی که از کارت های اعتباری صورت گرفته - مشتریان عقیده دارند که سایت های مختلف که عمل تجارت الکترونیکی را انجام می دهند نا امن بوده و می توانند با اطلاعات شخصی آنان کارهای نامرتبط به خرید اینترنتی نیز انجام دهند . مشتریان دو نوع مشکل محرمانگی دارند :

دسترسی غیر مجاز برای افراد دیگر به اطلاعات شخصی آنان بدلیل وجود حفره های امنیتی و یا غیره . استفاده دوباره از اطلاعات شخصی در یک سایت . این موارد باعث شده که کاربران نتوانند به سایت ها برای وارد کردن اطلاعات شخصی خود اعتماد کنند .

2. Technology for privacy ( فناوری بکار گرفته شده برای محرمانگی ) :

فناوری های مختلفی برای مشکل محرمانگی بیان شده است که برای نظارت –تشکیل موافقت نامه برای آزاد کردن اطلاعات شخصی و برای اعتماد در labeling و برای فناوری افزایش حریم خصوصی ( PETs ) می باشد .

فناوری نظارت بیشتر توسط شرکت ها و اهداف کاری استفاده می شود ولی اطلاعات شخصی افراد را به خطر می اندازد چرا که دیگر این اطلاعات در اختیار یک شرکت خاص نیست بلکه چندین شرکت در حال نظارت بر آن هستند .

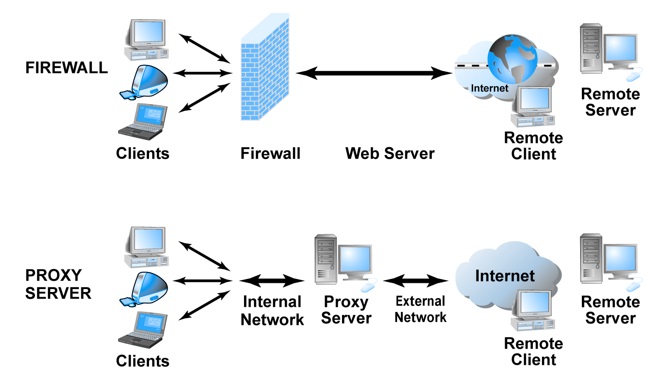

برای مشکلی که ذکر شد از فناوری PET (privacy enhancing technologies) استفاده می کنند .PETs های پایه شامل مدیریت کوکی ها و فایروال های شخصی می باشد .PETs های دیگر برای عواملی مانند digital cash و remailer ناشناس استفاده می گردد .

PETهای دیگری که به عنوان gentle PETs معرفی شده اند سعی در ایجاد تعادل بین محرمانگی و پاسخگویی دارند . این روش یک اسم مستعار برای کاربران در نظر می گیرد و اجازه می دهد کاربران در پشت این اسم قرار گرفته و عملیات مربوطه را با این اسم انجام دهند ولی در واقعیت برای خودشان ثبت می گردد .

فناوری جدیدی که برای مشکل محرمانگی معرفی شده و به عنوان پروتکل های labeling شناخته می شود P3P می باشد . P3P این اجازه را به سایت می دهد تا سیاست های مربوط به اطلاعات خودش را توصیف کند و به کاربران این اجازه را می دهد تا تنظیمات لازمه برای آزاد کردن اطلاعات شخصی را توصیف کنند و از این موارد برای پیاده سازی و رفع مشکل استفاده می کند .

Regulation ,economic issues and privacy co-design

آخرین مساله مورد بحث در محرمانگی مقررات می باشد .دلیل ایجاد این محیط تکنیکی جدیدی بر اساس قوانین که دولت تثبیت کرده و براساس خواسته ها و توقعات مردم می باشد که این قوانین برای جلوگیری از overlapping می باشد که به ثبت رسیده است .

محرمانگی یک مساله اقتصادی بسیار مهم می باشد که اصولا با اخطارهای بانکی و اندرز برای مصرف کنندگان بیان می شود.

امروزه تحقیقاتی در باب محرمانگی می باشد که شامل فناوری – مقررات و تغییرات اساسی سوق پیدا کرده است . فناوری ها ممکن است شامل مکانیزم های اقتصادی باشد .

به طور روز افزون – محرمانگی در نظر گرفته شده که با تکنولوژی های جدیدتر و ساختار مقرراتی با درک محرمانگی بهتر نسبت به خواسته های مردمی به میان می آیند .

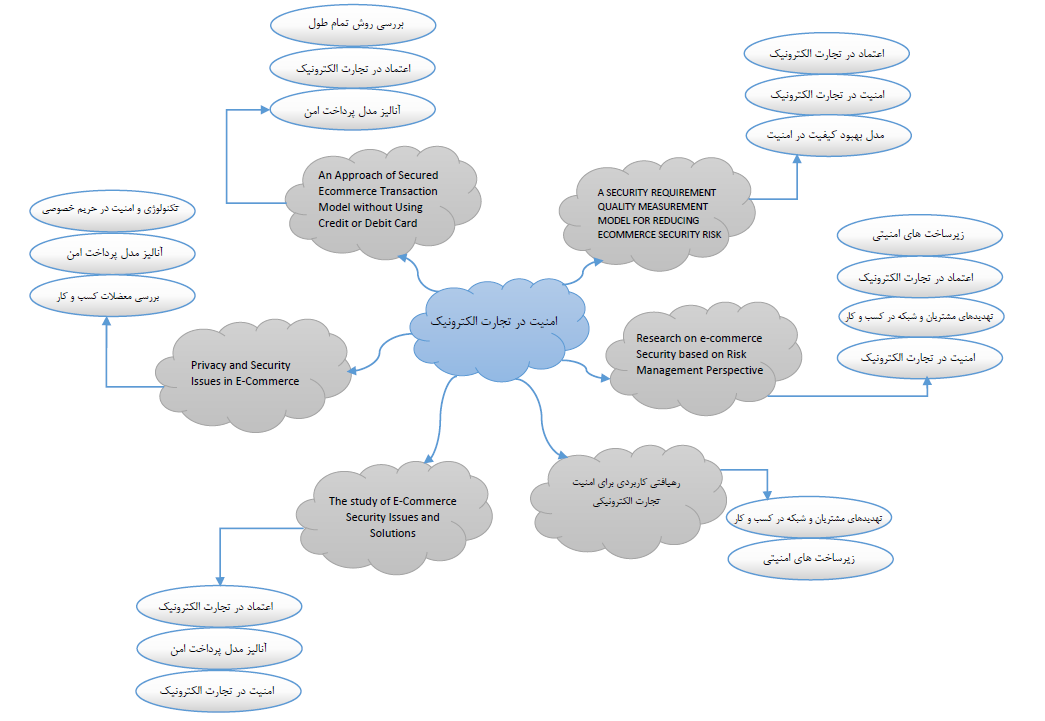

بدنه تحقیق

درخت دانش:

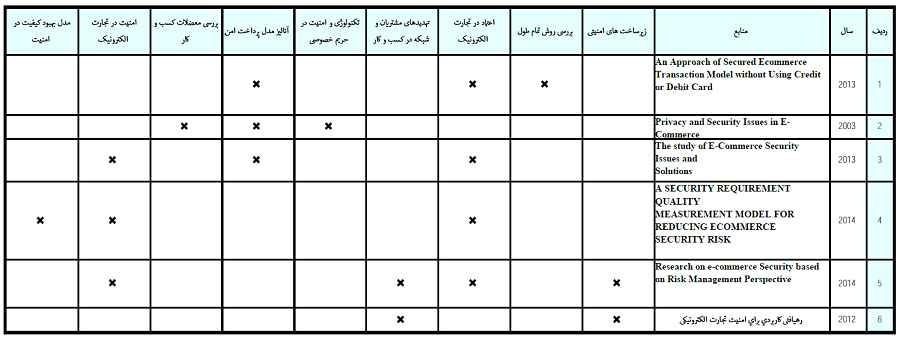

جدول مقایسه:

تحلیل هایی که توسط محقق صورت گرفته است (نظیر مقایسه و ارزیابی)

امنیت یکی از مشکلات بسیار مهم برای سایت های تجارت الکترونیکی و همچنین مشتریان و مصرف کنندگان می باشد . مشتریان ترس از دست دادن اطلاعات شخصی خود را دارند و سایت ها ترس از دست دادن سرمایه خود . مصرف کنندگان و سایت ها نه تنها باید درباره آسیب پذیری های امنیتی بدانند بلکه باید بتوانند آنان را تعیین – ارزیابی و مشکل را رفع کنند که به طور کل در موارد زیر بیان شده است :

1. آسیب پذیری های امنیتی در تجارت الکترونیکی :

نقاط نفوذ و آسیب پذیری های زیاد و متفاوتی در محیط تجارت الکترونیکی وجود دارد . حتی در یک سناریو ساده مانند اینکه یک کاربر در یک وب سایت خاص اطلاعات شخصی – کارت های اعتباری و آدرسی خود را برای خرید وارد کند . در این مسیری که این عملیات صورت می گیرد آسیب پذیری مختلفی وجود دارد . حتی در مسیر این سناریو ساده سیستم ها و شبکه های مختلفی درگیرند که هر کدام مشکلات و حفره های امنیتی دارند :

• هرگاه کاربر بخواهد از وب سایتی استفاده کند باید خودش را به آن سایت معرفی کرده و اطلاعات محرمانه ای را در اختیارآن سایت قرار دهد . تعیین هویت در سیستم های خانگی انجام می گیرد و متاسفانه مشکلات امنیتی که در سیستم های خانگی وجود دارد این اجازه را به هکر می دهد تا بتوانند به اطلاعات شخصی و کارت های اعتباری نفوذ یابد .

چند نمونه از این موارد عبارتند از : اطلاعات بانکی که پس از وارد کردن در سایت به عنوان کوکی در سایت ها ذخیره می شود قابل نفوذند . کدگذاری بلااثر و یا وجود حفره در کدگذاری موجود در وایرلس های خانگی . ویروس های mail-borne که می توانند اطلاعات مالی کاربران را از local disk بردارند .

• Browser های کاربر به front-end سایت های بازرگانی که خرید می کنند متصل است . هرگاه خرید اینترنتی صورت می گیرد وب سرور سایت اطلاعات محرمانه را به صورت آرشیو cache می کند که گاهی تا 90 روز نیز می انجامد . این آرشیو ها شامل اطلاعات کارت های اعتباری و شخصی می باشد . هکر ها اصولا به سمت سرورهایی می روند که دارای حفره های امنیتی بوده و اطلاعات عددی آنان را بر می دارند . با توجه به این مورد اولویت امنیتی سایت های تجاری باید قرار دادن آرشیو های وب سرور پشت فایروال باشد نه front-end . علاوه بر این سرور های حساس باید به صورت خاصی نگه داری شوند مثلا با خاموش کردن و یا ازبین بردن سرویس ها و نرم افزارهای غیر ضروری .

• Back-end در سایت های بازرگانی و تجاری و پایگاه داده : سرور یک سایت می تواند شبکه های داخلی یک شرکت را سست کند . این مشکل به سادگی قابل رفع نیست زیرا وب سرور نیاز به اتصالات اداری و اجرایی به شبکه های داخلی دارد . در ضمن نرم افزار های وب سرور باگ های امنیتی را در خود نگه داری می کنند .

هزینه شکست در این حالت که مربوط به سرقت از هویت مشتریان و یا اطلاعات شرکت هاست بسیار بالا می باشد .علاوه بر این back-end ممکن است با شخص ثالثی در مرکز اجرایی و پردازش های دیگر در ارتباط باشد . قابل ملاحظه است که ریسک سرقت محصولات از لحاظ امنیتی اهمیتی زیادی ندارد .زیرا تمامی عملیات سنتی تجاری به طور قابل ملاحظه ای کنترل و پیگیری می شود ( منظور ارسال و پرداخت است ) این یک معماری ساده از معماری e-commerce می باشد . حتی با این سادگی نیز مشکلات امنیتی وجود دارد .کدگذاری ارتباطات e-commerce مشکلات امنیتی را تا حدودی کاهش می دهد ولی هنوز آسیب پذیری هایی در نرم افزارهای بین سرور و کاربر وجود دارد که از اطلاعات استفاده می کنند.

Security technology ( فناوری های به کار رفته در امنیت ) :

فناوری های مرتبطی مانند فناوری cryptographic وجود دارد که باعث کاهش آسیب پذیری ها می شود ولی هیچ کدام از اینها جامع و غیر قابل نفوذ نیستند.فناوری های مختلفی همراه با نقاط مثبت و منفی آنها در زیر بیان شده است :

• در مدیاهای انبوه فناوری که مد نظر است کدگذاری الگوریتم ها می باشد .

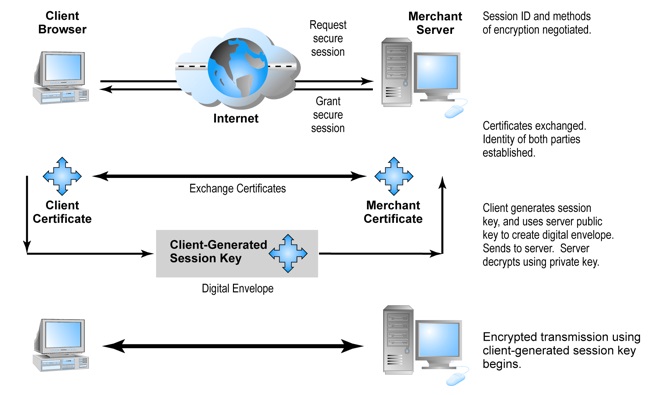

سیستم PKI(public key infrastructure ) یکی از فناوری های کدگذاری می باشد و از مهمترین پروتکل های امنیتی تحت PKI می توان ssl و استاندارد های بانک های داخلی ANISX9 اشاره کرد .

PKI یک کلید انعطاف پذیر است که دارای دو کلید پنهانی می باشد که یکی برای کد گذاری و دیگری برای کد گشایی است . این دو کلید را جفت کلید نامتقارن می نامند . کلید کد گذاری به عنوان کلید عمومی و کلید کد گشایی به عنوان کلید خصوصی شناخته شده اند . این سیستم از روش های ریاضی هوشمندانه – ویژگی های مقیاس بندی موثر و تئوری های امنیتی استفاده می کند . از نکات مثبت PKI این است که برای انتقال امن نیاز به دسترسی مرکزی و بالا نمی باشد .البته این کار - تشخیص اینکه کلید طرف مقابل در چه زمانی کشف شده را سخت می کند .

علاوه بر این PKI گاهی نیاز به دسترسی بالا و فوری به مدیریت کلید ها و بخصوص برای هشدارهای ورودی برای جفت کلیدهای عبور کرده دارد .

• امضای دیجیتالی یک نرم افزار نمایان گر کلید های عمومی پنهانی و یک امضای آنالوگ می باشد . این امضا یک tag پنهانی است که می تواند شامل هر اطلاعاتی که فقط یک نویسنده می تواند آنرا بوجود آورد باشد و درستی این tag بوسیله هر کسی که بتواند به اطلاعات دسترسی داشته باشد چک می شود .امضای دیجیتالی برای امضای قرارداد ها – ارائه صحت توزیع الکترونیکی و یا ارائه شناسایی برای دسترسی استفاده می شود .

• در سیستم کلید متقارن هر دو طرف از یک کلید برای کدگذاری و کدگشایی استفاده می کنند که اصولا به عنوان یک رمز نگه داری می شود .برای نرم افزار های تجارت الکترونیک نمونه ای از سیستم کلید های متقارن – رمزهای DES-AES-RC4 به خوبی سیستم های شناسایی Microsoft’s Hailstorm می باشد . از نکات مثبت این روش این است که کریپتوگرافی کلید متقارن سریع تر از کریپتوگرافی کلید عمومی است . این رمزها برای موارد مختلفی استفاده می شود . رقابت تکنیکی که برای شناسایی کاربران وجود دارد مربوط به این است که شناسایی اطلاعات و انتقال آنها باید به صورت خصوصی انجام گیرد در حالیکه اینترنت یک شبکه جهانی است .

کریپتوگرافی این را تضمین می کند که اطلاعات شخصی و شناسایی مشتریان تحت نفوذ توسط افراد غیر مجاز قرار نمی گیرد .اکثر کاربران از کریپتوگرافی کلید عمومی استفاده می کنند و به دلیل گران بودن تعداد معدودی از کاربران به سمت گواهینامه کلید عمومی می روند .

کاربران وب از ssl ها که رمز را جایگزین امضای دیجیتالی کرده اند برای شناسایی یکدیگر استفاده می کنند . روش دیگری که سایت های e-commerce برای تایید رمز کاربران استفاده می کنند http cookies می باشد که این روش امنی نیست .

کریپتوگرافی کلیدهای متقارن امنیت بیشتری را نسبت به شناسایی بر اساس رمز ارائه می دهند و همچنین مدیریت کلیدی خوبی را نسبت به PKI فراهم می کنند ولی باید از این کلید ها به خوبی محافظت شود .

• فناوری های دیگری می تواند برای شناسایی و محافظت از اطلاعات به کار گرفته شود . مثلا در smart card ها تمامی اطلاعاتی که کارت ها با خود حمل می کنند شامل اطلاعات مالی و مدارک پزشکی و اعتبار شناسایی می باشد. بدلیل حساس بودن این اطلاعات –قرار دادن کلید های رمزگذاری مرتبط در سخت افزارهای قابل نفوذ بسیار ریسک پذیر است.

Smart cardها نباید اطلاعاتی که حمل می کنند را با دستگاه pos به اشتراک بگذارند زیراکه ممکن است کلیدها و اطلاعات شخصی مورد نفوذ قرار گیرد .

این بدین معناست که سخت افزار پردازشگر کامپیوتر و کریپتوگرافی در کنار کلید های کدگذاری قرار می گیرد .

• فناوری کریپتوگرافی برای سیستم های پرداخت الکترونیکی نیز استفاده می شود . انتقالات تحت وب توسط ssl از کارت های اعتباری محافظت می کند . digital cash و پرداخت های الکترونیکی قصد اوردن معاملات الکترونیکی ناشناس در E-commercde را دارند .مشتریان می توانند اطلاعات الکترونیکی و سرویس های دیجیتالی را بدون اینکه هویتشان آشکار شود خریداری کنند .

Digital cash های مختلفی وجود دارد ولی ورژن chaum الگوی قدیمی است که از امضای دیجیتالی و کدگذاری برای شبیه سازی صدور کاغذ های مالی با شماره سریال استفاده می کرد .

طرح micropayment مانند Millicent سیستم هایی برای انتقال پرداخت های بسیار کوچک تحت شبکه حتی در حد cent می باشد. هدف از این طرح این است که خرید و فروش سرویس های بسیار کوچک را نیز فراهم کند .

• اخیرا صنایع سرگرمی و رسانه های جمعی بر فناوریdigital watermarketing سرمایه گذاری کرده اند .هدف این روش پیدا کردن tag های رمزنویسی است که حاوی محتوای الکترونیکی بوده و قابل تشخیص و غیر قابل پاک کردن و جعل می باشند .هدف از این طرح شناسایی توزیع و خرید های که فاقد گواهینامه بوده و برای بالا بردن امنیت در توزیع الکترونیکی استفاده می شود . برچسب های watermarketing بدلیل پنهانی بودنشان طراحی شده اند . اخیرا صنایع سرگرمی از millennium دیجیتالی برای تقویت ضعف های watermarketing های دیجیتالی استفاده می کنند .

SSL:

استفاده از تکنولوژی های امنيت لایه Edge:

فایروال،UTM IPS IDS به عنوان امنيت ورودی سازمان

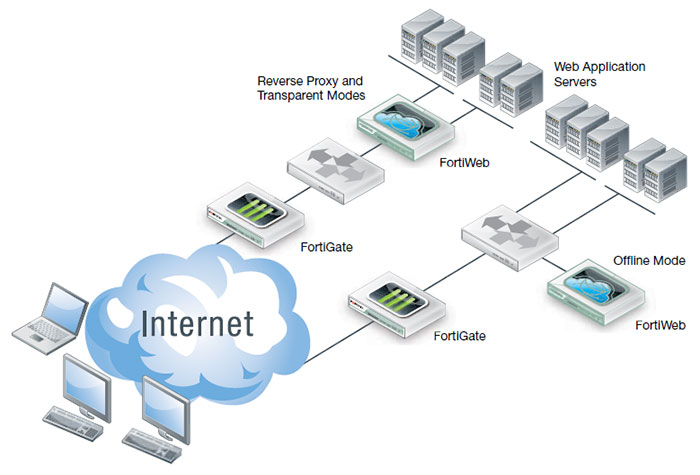

تکنولوژی های محافطتی خاص محور:

در اين تکنولوژی ها از application و یا یک لایه صرفا محافظت می شود، اين تعريف جدید در امنيت با عث به وجود آمدن فابر وال هایی مانند :فایروال مبتنی بر وب(WAF)، مانبتورینگ فعالیت دیتا بیس ها(ِDAM) گردید.

ابزاری جهت امنيت تخصصی وب سایت ها در مقابل حملات مبتنی بر وب

- OWASP top 10 attacks Detection and Prevention

- SSL offloading and attack detection

- Signature Base detection

- Threat Base Detection

- Detect vulnerability on websites

- Prevention against malicious Tools

بدلیل اینکه تجهیزات WAF به صورت Proxy در مسیر اینترنت قرار می گیرند ، لذا تمامی Requestهای به ابتدا به سمت سرور فرستاده شده و سپس به سمت سرور اصلی ارسال می شوند. این امر کمک می کند تا تجهیزات WAFبا استفاده از Cookie و قابلیت های نرم افزار Session Management را برعهده داشته باشند. به علاوه امکانات دیگری نظیر نمایش صفحه Authentication، start Page و Page Access Rule کمک می کند تا حدالمکان از حملات مبتنی بر Authentication ، Session Bypass و Cookie Poisoning جلوگیری شود.

از دیگر مزیت های قرار گرفتن تجهیزات WAFبه صورت Proxy امکان ثبت و گزارش دهی ترافیک و حملات به صورت متمرکز و برای زمان طولانی می باشد. در صورت نیاز به آنالیز ترافیک در جهت Forensics یا شناسایی رفتار ترافیکی نرم افزار ها این قابلیت بسیار ارزشمند است.

SIEM

ابزاری است که با پیوند دهی و همبسته سازی رخداد ها و آنالیز آنها قادر است تا از وقوع اتفاقات و ریسک های امنيتی موجود مطلع سازد.

چرا به SIEM نياز داریم ؟؟

تعداد log زیاد

تعدد زیاد تجهیزات امنیتی

قابل فهم نبودن Raw log

نياز به مکانيزه شدن وسرعت در تشخیص حملات

عدم شناسایی حملات پیچيده توسط ابزار های معمول

نگرانی های اجتماعی سازمان در امنیت

• امنیت فقط مربوط به فناوری و تکنولوژی نیست . اجرای تکنولوژی بدون پردازش سازمانی مناسب مشکل امنیت را رفع نمی کند . اولین ضعف در اموارد امنیتی اصولا کارمندان خود سازمان می باشد تا تکنولوژی . دومین ضعف در امنیت مربوط به نرم افزار مدیریت مهندسی و یا مدیریت سیستم های امنیتی و نحوه پیشرفت آنها می باشد . و سومین ضعف توسعه پردازش های سازمانی کافی برای مدیریت ریسک ها- تعیین وظایف – توسعه سیاست های امنیتی –access control می باشد .

• یکی از مشکلات رایج در امنیت طرز فکر و عقیده کاربران نسبت به امنیت و سیستم های امنیتی است که باعث می شود به طور ناخودآگاه ریسک های حیاتی را برای سیاستهای امنیتی و guideline ایجاد کند .

کاربران نه تنها نمی دانند چه باید بکنند بلکه هیچ دوره ای را نیز برای یادگیری و رعایت عوامل ضروری در فناوری امنیتی را نمی گذرانند .برای مثال ممکن است کاربران رمزهای خود را روی فایل های که کدگذاری نشده و یا روی سیستم های قابل نفوذ و یا در اختیار شخص ثالث قرار دهند . نفوذ کردن هکرها در سراسر جهان معروف است . به این عمل social engineering می گویند .

نرم افزارهای تحت شبکه نمی توانند امکانات سنجش ارتباطات –امنیت – دسترسی آسان را در اختیار کاربر قرار دهند .تا زمانی که سازمان های قربانی امنیت - ضرورت رعایت این سه مشکل را ندانند – امنیت e-commerce با مشکل مواجه می شود .

مدیریت نرم افزار نسبت به انواع دیگر نرم افزارها به طور قابل ملاحظه ای مشکل بسیار بزرگی با امنیت دارد . همانطور که می دانید هکرها آسیب پذیری ها و راه های نفوذ در سیستم های قدیمی و جدید را پیدا می کنند . بروزرسانی مشاوره های امنیتی و patch ها بسیار سخت می باشد .

از آنجا که نرم افزارهای e-commerce متکی به feature های امنیتی در بخش clientهستند – این خیلی مهم است که بدانیم حفره های امنیتی در نرم افزارها به سمت خاص بودن سوق پیدا کرده اند که باعث شده تا مشکلات نرم افزارها وخیم تر شود .علاوه بر این ارزیابی تکنولوژی های امنیتی مرتبط جدید خیلی ضروری و سخت می باشند . تشخیص اینکه کدام تکنیک پیشنهادی موفق آمیز است سخت است و در حین حال سازمان ها هیچ گاه منتظر حل کردن این مشکل بعد از پیشنهاد دادن نمی مانند .

در مدیریت نرم افزار برنامه نویس امنیت یک منبع محدود است .اخیرا برنامه نویسی که امنیت بداند بسیار محدود شده و نرم افزارهایی که توسط این افراد ایجاد می شود بسیار لطیف و سخت قابل نگهداری می باشد.ولی به طور طبیعی – متخصصان امنیتی از اینکه نرم افزار به طور کامل حفظ شود جلوگیری می کنند . به همین دلیل محصولات امنیتی همه با محافظت بسیار ضعیف نسبت به حفره های رایج و قدیمی عرضه می شوند .

• فرایند های سازمانی می توانند راه های محافظتی امنیتی مهمی را فراهم کنند .سازمان ها می توانند با ایجاد برخی مسئولیت ها و تقسیم مناسب وظایف در مقابل هرگونه نفوذ جلوگیری کنند .سازمان ها باید سیاست های اعمالی برای محرمانه بودن اطلاعاتشان را همانند یکپارچگی سازمان مد نظر قرار داده و تاکید بخصوصی داشته باشند . باید سیاستی اعمال شود که از هرگونه نفوذ و فساد در اطلاعات جلوگیری کند .سازمان ها باید تلاش کنند تا فرایندی برای تشخیص access control برای اطلاعات حساس – level ریسک ها و نحوه نفوذ تعیین کنند .

• بدون تکنولوژی و فرایندهای سازمانی تاجران – مشتریان خود را بدلیل نبود امنیت در e-commerce از دست می دهند .

شاخه های امنیت همه دارای ارزش خبری بوده و تاجران باید از هویت و اطلاعات مالی و محصولات مشتریان خود محافظت کرده و از نفوذ بیگانگان جلوگیری کنند .

e-commerce نا امن باعث می شود که اطلاعات مالی با حفره های امنیتی وارد سیستم شده که همین عامل اصلی نفوذ از طریق حتی کاربران داخلی برای سواستفاده می شود .

Economic issue

مفهوم امنیت بدون در نظرگرفتن آنالیزهای مشکلات و نگرانی های اقتصادی اثری ندارد، خیلی مهم است که امنیت برای هر دوطرف هم مشتری و هم سایت نیازمند آنالیزهایی از لحاظ ریسک پذیری می باشد.از همه مهمتر این است که مهندسی امنیت یک موضوع مهم قدرت و کنترل و همچنان دسترسی می باشد .

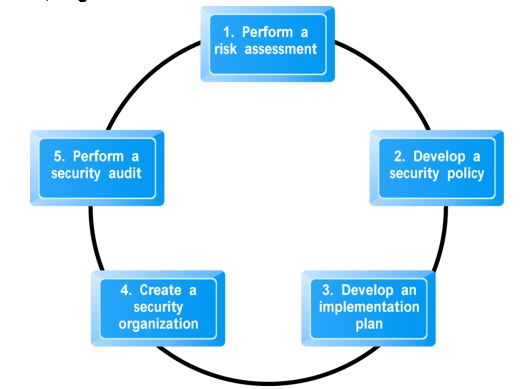

بسیاری از آسیب های امنيت به علت فقدان چرخه امنيت زخ می دهد، هنگا می که پارامتر جدیدی وارد سازمان می شود چرخه امنيت در مورد آن باید انجام شود و دوباره ممیزی ها لازم صورت پذیرد.

نتیجه گیری

مسئولیت امنيتی جهت حفاظت از اطلاعات و تراکنش های مشتریان را باید در سامانه های تجارت الکترونیک پذیرفت و به عنوان جزء ضروری در نظر گرفت، همچنين با ید انتظار داشت هر سیستم با حملات، کد های مخرب و رفتار های خرابکارانه روبرو باشد، امروزه فعالیت هایی مانند تست های امنيتی روی سیستم های تجارت الکترونيک صورت می پذیرد و به تبع آن رفع آسیب پذیری های امنيتی صورت می پذیرد، اما باید گفت تجارت الکترونيک به چیزی فراتر ار آن نياز دارد امنيت شامل چرخه ای بی پایان است که رعایت آن ضامن کسب و کار است و عدم رعایت آن باعث عدم کسب موفقیت در تجارت الکترونيک می باشد، در امنيت نه تنها حوزه های تکنولوژیکی و مدیریتی را باید رعایت نمود بلکه مهمترین بخش آن یعنی به حوزه انسانی نيز باید دقت داشت، بررسی الگو های مورد استفاده هکر و نرم افزار های مخرب و اتخاذ سیاست ها و روال های کاری کمک شایانی به حفط امنيت حداکثری خواهد نمود، استفاده از چک لیست ها،ممیزی ها و مقایسه حالت فعلی با حال استاندارد بر روند بهبود کارکرد سیستم های تجارت الکترونيک کمک می نماید.

تحقیقات در مورد محرمانگی و امنیت همچنان از تحقیقات در حال انجام می باشد. تحقیقات جالب و قابل توجهی در زمینه تحمل پیامدهای مهم برای سیستمهاب تجارت الکترونیک و مصرف کنندگان وجود دارد . محرمانگی دریافت که باید توقعات و ساختار جامعه را مدنظر قرار دهد .امنیت دریافت که اگر نقص یا حفره ای در سیستم های امنیتی وجود داشته باشد آنگاه در رقابت متخصصان و هکرها همیشه متخصصان در پیرو هکرها می مانند و در انتها باید گفت امنيت را نباید یک کالا یا خدمت لوکس دانست و نيز نباید توقع ئاشت امنيت با قرار دادن تعدای تجهيز امنيتی تامی ن خواهد شد، بلکه باید گفت امنيت شامل تحهيزات، روال ها و فعالیت های بی پایانی است که کسب و کار شما را از گزند رفتار سوء محافطت می نماید و مشتریان را به سمت خدمات شما معطوف می نماید.

مراجع

1- Niranjanamurthy, M., and DR Dharmendra Chahar. "The study of E-Commerce Security Issues and Solutions." perspectives 2.7 (2013).

2- A SECURITY REQUIREMENT QUALITY

MEASUREMENT MODEL FOR REDUCING ECOMMERCE SECURITY RISK-2014

3- Privacy and Security Issues in E-Commerce(Review chapter for the New Economy Handbook (Jones, ed.), in press)

4-Jing, Yang. "On-line Payment and Security of E-commerce." Proceedings of the 2009 International Symposium on Web Information Systems and Applications. 2009.

5-Das, Nilanjan, and Ramkrishna Das. "An Approach of Secured Ecommerce Transaction Model without Using Credit or Debit Card." International Journal of Innovative Technology and Exploring Engineering (IJITEE) ISSN: 2278-3075.

Model without Using Credit or Debit Card-2013