امنیت در رایانش ابری: تفاوت میان نسخهها

(←مقدمه) |

(←چکیده) |

||

| (۴۵ نسخهٔ میانی ویرایش شده توسط ۴ کاربر نشان داده نشد) | |||

| خط ۱: | خط ۱: | ||

== چکیده == | == چکیده == | ||

با توجه به رشد روز افزون تکنولوژيها و تنوع نياز کاربران در حوزه فناوري اطلاعات، جايگاه رايانش ابري نمود بيشتري پيدا ميکند. چرا که گسترش زير ساخت محاسباتي در هر سازمان نيازمند صرف هزينه و زمان و نيروي انساني بسياري است که گاهي در توان عملياتي يک سازمان نميگنجد. از اين رو سازمانها براي پيشبرد اهداف خود تمايل به استفاده از چنين تکنولوژيهايي دارند. | |||

تا کنون مکانیزم های مختلفی جهت برقراری ابعاد مختلف امنیت توسط مقالات ارائه شده و تعدادی نیز به کار گرفته شده اند . یکی از فراگیرترین این مکانیزم ها سيستمهاي تشخيص و پيشگيري از نفوذ (IDPS) هستند که نفوذ را با تحليل داده جمعآوري شده تشخيص ميدهند. بطور کلی IDPSها چهار كاربرد امنيتي نظارت، تشخيص، تحليل و پاسخ به فعاليتهاي غيرمجاز را ارائه ميكنند. محیط نظارت شده می تواند شبکه ، میزبان یا کاربرد باشد و بر این اساس IDPSها این گونه دسته بندی می شوند: NIDPS ،HIDPS،AIDPS . | |||

در محيط ابري وجود IDS ضروريست زيرا استفاده كنندگان نميتوانند همواره بر امنيت زيرساخت فراهم كنندگان ابري اعتماد كنند.IDS نیز بايد بتواند چندين ماشين مجازي را با توجه به نيازهاي نرمافزاري نظارت كند . | |||

به كارگيري IDPS در محيطهاي رايانش ابري ، چالش های مختلفی را نیز ایجاد می کند و بسيار مهم است كه این چالشهاي موجود ،قبل از به كارگيري IDPS | |||

بررسي شود. | |||

موارد زیادی از مکانیزم های امنیتی ابری برپایه ی هایپروایزور بنا می شوند. یکی از آن ها که بر بستر چارچوب عملیاتی اوکالیپتوس (Eucalyptus)بنا می شود ، HCIDS یا سیستم تشخیص نفوذ مبتنی برهایپروایزور در محیط ابر می باشد که معماری ای با استفاده از تکنولوژی مجازی سازی و پارامترهای کارآیی هایپروایزور ارائه می دهد .Eucalyptus از پنج بخش اصلی تشکیل شده : کنترل گر ابر ، walrus ، کنترل گر خوشه ، کنترل گر ذخیره ، و یک یا چند کنترل گر نود . | |||

سیستم دیگری به تحلیل لاگ های سیستم تشخیص نفوذ بر پایه ی Hadoop’s MapReduce می باشد که با یکپارچه کردن فایل های لاگ ، گزارشات مناسبی از حملات ، به دست می دهد . | |||

مکانیزم دیگری که در این پروژه مورد بررسی قرار گرفته است ،رمزگذاری هم ریخت (همومورفیک) داده ها در رایانش ابری می باشد | |||

== مقدمه == | == مقدمه == | ||

| خط ۵۶: | خط ۶۹: | ||

== بررسی ادبیات موضوع == | == بررسی ادبیات موضوع == | ||

ايجاد سيستم هاي کامپيوتري بدون وجود نقاط ضعف امنيتي عملاً غيرممکن است بنابراين پژوهش در زمينه تشخيص نفوذ در | ايجاد سيستم هاي کامپيوتري بدون وجود نقاط ضعف امنيتي عملاً غيرممکن است بنابراين پژوهش در زمينه تشخيص نفوذ در سيستم هاي کامپيوتري حائز اهميت ميباشد. سيستم تشخيص نفوذ سخت افزار و يا نرمافزاري است که در صورت وجود فعاليت هاي مخرب و يا نقض سياست هاي مديريتي و امنيتي بر شبکه نظارت کرده و گزارش هاي حاصله را به بخش مديريت شبکه ارائه مي دهد. سيستم هاي تشخيص نفوذ وظيفه شناسايي و تشخيص هر گونه استفاده غيرمجاز از سيستم، سوء استفاده و يا آسيب رساني بوسيله کاربران داخلي و خارجي را بر عهده دارند. هدف اين سيستم ها کشف و در برخي موارد شناسايي حملات و تشخيص مشکلات امنيتي و اعلام آن به مدير سيستم ميباشد و بنابراين جلوگيري از حملات بر عهده سيستمهاي پيشگيري از نفوذ ميباشد. عموماً سيستمهاي تشخيص نفوذ در كنار فايروالها و به صورت مكمل امنيتي براي آن ها مورد استفاده قرار مي گيرند. | ||

سيستمهاي تشخيص و پيشگيري از نفوذ (IDPS)نفوذ را با تحليل داده جمعآوري شده تشخيص ميدهند. | سيستمهاي تشخيص و پيشگيري از نفوذ (IDPS)نفوذ را با تحليل داده جمعآوري شده تشخيص ميدهند. | ||

| خط ۱۱۶: | خط ۱۲۹: | ||

|2006 ||تركيبي (سيستم ايمني) ||نامشخص||بلادرنگ || شبكه || راحتي تطبيق با محيط پوياي متغيير شبكه | |2006 ||تركيبي (سيستم ايمني) ||نامشخص||بلادرنگ || شبكه || راحتي تطبيق با محيط پوياي متغيير شبكه | ||

|} | |} | ||

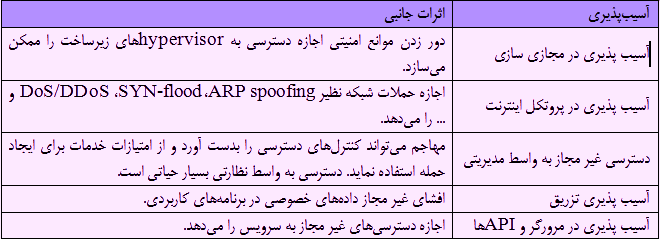

تعدادی از تهدیدات،تاثيرات آسيب پذيريها در ابر و نتايج آن را در جداول زیر می بینیم : | |||

[[پرونده:Threat1.png|1024x768px|بندانگشتی|وسط]] | |||

[[پرونده:Threat2.png|1024x768px|بندانگشتی|وسط]] | |||

[[پرونده:Threat3.png|1024x768px|بندانگشتی|وسط]] | |||

| خط ۱۵۵: | خط ۱۸۷: | ||

14- تكنيكهاي IDSهاي بهينه براي ابر: حملات پيچيده و توزيع شده با IDSهاي موجود قابل شناسايي نيستند. پژوهشگران از تكنيكهاي مبتني بر رفتار و دانش جهت شناسايي استفاده ميكنند كه در IDSهاي بهينه ميتواند جهت شناسايي حملات پيچيده آتي بكار رود. | 14- تكنيكهاي IDSهاي بهينه براي ابر: حملات پيچيده و توزيع شده با IDSهاي موجود قابل شناسايي نيستند. پژوهشگران از تكنيكهاي مبتني بر رفتار و دانش جهت شناسايي استفاده ميكنند كه در IDSهاي بهينه ميتواند جهت شناسايي حملات پيچيده آتي بكار رود. | ||

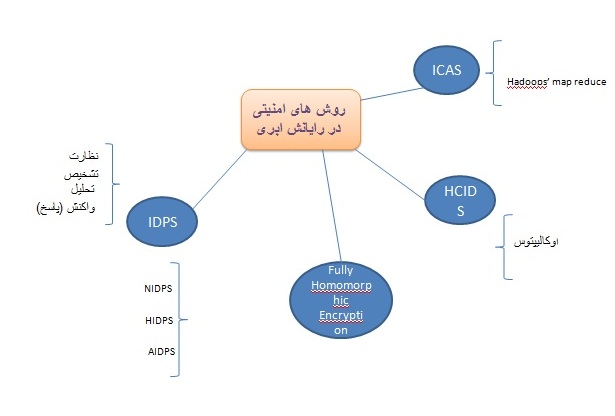

نمودار زیر، درخت دانش را برای مطالب پیش رو و مربوط به موضوع تحقیقاتی را نشان می دهد : | |||

[[پرونده:Tree.jpg|1024x768px|بندانگشتی|وسط]] | |||

در ادامه به بررسی چند روش امنیتی مبتنی بر IDS و یک روش مبتنی بر رمزنگاری می پردازیم . | |||

== بدنه تحقیق == | == بدنه تحقیق == | ||

<big> | |||

مجازی سازی امن با استفاده از تکنولوژی مبتنی بر هایپروایزور:</big> | |||

تا کنون مکانیزم های مختلفی جهت برقراری ابعاد مختلف امنیت توسط مقالات ارائه شده و تعدادی نیز به کار گرفته شده اند .موارد زیادی از این مکانیزم ها برپایه ی هایپروایزور بنا می شوند. | |||

مناطق امنیتی مختلفی در یک محیط مجازی سازی تعریف می شوند وبه هر VM اتلاق می شوند . اما چون همگی بر یک سرور فیزیکی اجرا می شوند در واقع بر یک منطقه امنیتی قرار می گیرند . این قضیه می تواند مشکل امنیتی ایجاد کند . مشکل دیگر ، دسترسی از سطح VM به هایپروایزور است . | |||

روش مبتنی بر Hypervisor بهترین روش برای پیاده سازی cloud می باشد . البته این روش به حملاتی نظیر Buffer Overflow حساس است . | |||

سه سطح در مدیریت امنیت هایپروایزور وجود دارد : | |||

احراز هویت – سطح دسترسی به منابع (Authorizationing) - نتورکینگ . | |||

اگر مدیر امنیتی ، بتواند احراز هویت ، Authorization و سخت افزار مجازی و امنیت هایپروایزور را به اندازه ی نتورکینگ امن ، پوشش دهد ، کاربران ابر با یک security policy خوب روبرو خواهند بود . | |||

یکی از حملاتی که ممکن است در ابر انجام شود ، DDOS می باشد . در ابر به دلیل تعدد کاربران VM ها و اشتراکی بودن منابع ، این حمله تاثیر بیشتری دارد .حمله ی کاربر به کابر ، یکی از اصلی ترین حملات است . ( زمانیکه یک VM Client ، به یک VM دیگر در همان سرور حمله می کند ) . در این حمله ، حمله کننده ، دسترسی های ادمین را درسطح زیرساخت مجازی می گیرد و ب همه ی VM ها می تواند دسترسی پیدا کند . | |||

مسئله مهم دیگر ، فاش شدگی داده (data leakage) کاربران ابر است که ارائه دهنده ی ابر باید تدابیر امنیتی لازم را با ابزاری نظیر Data Leakage Prevention انجام دهد که البته نمی تواند در دسترس بودن و درستی داده را تضمین کند . همچنین در رمزگذاری ، چون هر کاربر از متد رمزگذاری خود استفاده می کند ، مدیریت کلید در محیط ابر کار دشواری می شود . | |||

یک موضوع دیگر ، داده ی مانده است که به داده ای اتلاق می شود که به گونه ای از مدیای ذخیره سازی پاک شده است . ممکن است یک سری خصوصیات فیزیکی وجود داشته باشد که اجازه ی بازسازی دوباره ی داده را می دهد. هر داده ی حیاتی ، نه تنها باید از دسترسی غیرمجاز در امان باشد بلکه باید در انتهای چرخه ی حیات داده ، به درستی پاک شود . در حالتی که سازمان ها داده ها را روی سرورهای خود دارند ، با ابزارهای فراوانی می توانند داده های مهم را نگه داری یا پاک کنند. | |||

اما زمانیکه داده ها به محیط ابر مهاجرت داده می شوند ، سرورها مجازیند و توسط ابزار third party کنترل می شوند . باید ابری انتخاب شودکه گارانتی می کند همه داده ی پاک شده توسط کاربر ، به طور امن و بلافاصله پاک می شود . یکی از راه ها ، overwriting (بازنویسی ) می باشد .اما در محیط ابر ، کاربران فقط به سطح داده دسترسی دارند نه به دیوایس فیزیکی . پس تنها راه ، رمزگذاری داده می باشد که از بازسازی داده ی پاک شده جلوگیری می کند . | |||

راه ارتباطی سرویس های ابر ، اینترنت می باشد که مسائل امنیتی زیادی مانند حمله ی هکر هاو کاربران بد رفتار ، برای ارائه دهندگان Iaas و Paas به وجود می آورد . در این محیط، داده ی کاربر بر محل ذخیره ی ابزار third party ذخیره می شود که ارائه دهندگان باید با متدهای رمزنگاری ، امنیت آن را گارانتی کنند . | |||

البته در این حالت ، برای کاربری که کلید رمزنگاری را فراموش کرده ، مشکل بازیابی داده به وجود می آید . پس نیازست که کاربر کلید را برای بازیابی در اختیار ارائه دهنده ی ابر قرارداده باشد . معمولا این حالت زمانی انجام می شود که داده ها حیاتی نباشند و نخواهیم با ابزار بازیابی (recovery) داده مسئله را پیچیده کنیم . | |||

اگر از رمزگذاری داده برای امنیت داده استفاده شود ، مسئله ای که پیش می آید ، صحت داده هاست که ممکن است توسط کابران دیگر نقض شود . در این صورت ، کاربر هیچ مکانیزمی برای تحلیل صحت داده ها ندارد و تکنیک های جدیدی باید به کار گرفته شوند . | |||

ایده ای بر اساس واقعیت زیر ارائه شده : | |||

اگر بار کاری VM ای ، به طور غیرعادی زیاد شود ، آن VM یا حمله گر است یا قربانی حمله . | |||

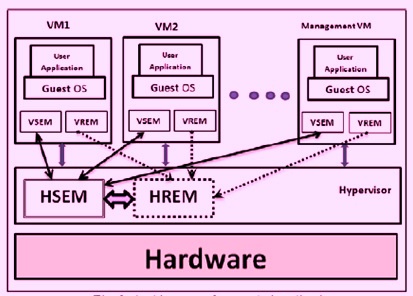

در این ایده نیازی به دادن اطلاعات کلید رمزنگاری توسط کاربر به ارائه دهنده نیست و از ابزار مانیتورینگ مانند( VM Security Monitor (VSEM و VREM برای افزایش کارآیی امنیتی استفاده شده است . | |||

واحد HSEM ، می گوید که VM حمله گر است یا قربانی حمله و اطلاعات رفتاری را از VSEM و HREM می گیرد و هایپروایزور را از اینکه کدام VM تحت مانیتورینگ لول 2 است باخبر می کند . | |||

HSEM و HREM در هایپروایزور قرار دارند . VSEM و VREM به حفظ VM ها در برابر حملات کمک می کنند . | |||

[[پرونده:Vrem.jpg|1024x768px|بندانگشتی|وسط|5]] | |||

VSEM ، یک کنترل گر دومرحله ای است که به HSEM در تشخیص حملات کمک می کند و موارد امنیتی را به آن اطلاع می دهد . هر مرحله از کار VSEM ، اطلاعات یکسانی را مانیتور می کند اما با درنظرگیری جزئیات مختلف . در لول اول ، هر VSEM، VM خود را مانیتور می کند و به دنبال رفتارهای غیرمجاز است. اگر تعداد درخواست های سرویس از هایپروایزور بیشتر از میانگین باشد ( بر اساس تاریخچه درخواست های VM . اگر بدرفتاری تشخیص داده شود ، VSEM به مرحله 2 می رود . | |||

در لول 2 ، VSEM فعالیت های VMها را با جزئیات بیشتری بررسی کرده و سطح مانیتورینگ را به HSEM اطلاع می دهد . | |||

VREM ( (VM Reliability Monitor، پارامترهای قابلیت اعتماد ازقبیل بار کاری را بررسی کرده و نتایج را به لود بالانس کننده ی موجود در هایپروایزور می دهد و براساس اطلاعاتی که از HSEM می گیرد تصمیم می گیرد به VM منابع بیشتر بدهد یا نه . | |||

<big>HCIDS :</big> | |||

یکی دیگر از این مکانیزم ها که بر بستر چارچوب عملیاتی اوکالیپتوس (Eucalyptus)بنا می شود ، HCIDS یا سیستم تشخیص نفوذ مبتنی برهایپروایزور در محیط ابر می باشد که معماری ای با استفاده از تکنولوژی مجازی سازی و پارامترهای کارآیی هایپروایزور ارائه می دهد .از جمله این پارامترها ، تعداد بسته های دریافت / ارسال شده ، درخواست های خواندن / نوشتن از دیوایس ها و بهره وری پردازنده می باشند که از طریق آن ها نشان می دهیم که فعالیت های مشکوک را می توان بدون داشتن اطلاعات جزئی از سیستم عامل ماشین مجازی ، تشخیص داد .این سیستم IDS ، نیاز به نصب هیچ نرم افزار اضافه ای بر ماشین مجازی ندارد و نسبت به IDS های مبتنی بر هاست و شبکه امتیازات زیادی دارد . | |||

IDS ، یک روش کنترل امنیتی اتوماتیک می باشد که دو مدل دارد : | |||

Host based – Network based | |||

مدل مبتنی بر شبکه ، معمولاً در شناسایی حملات خارجی مٌوثرست و مانند فایروال ، در محیط ابر به دلیل ذات اشتراکی ابر ، زیاد مٌوثر نیست . | |||

مدل مبتنی بر میزبان ، می تواند مٌوثر باشد اما باید توسط کاربران ابر مانیتور و مدیریت شود که می تواند برای کاربرانی که چندین نمونه (instance) در ابر دارند کار پیچیده ای باشد . | |||

در این مقاله IDS مبتنی بر هایپروایزور پیشنهاد شده که پارامترهای سیستم برای نمونه های ابر را مستقیم از هایپروایزور چک می کند و بخش های بدرفتار را پیدا می کند . | |||

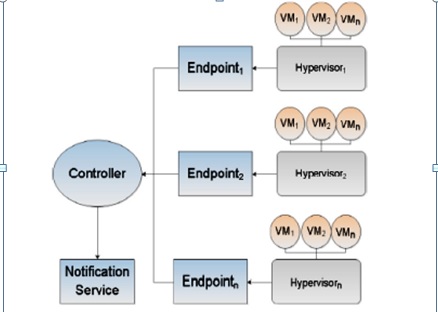

این سیستم با استفاده از SIGNATURE های گسترش یافته می تواند 100% انواع حملات DOS را تشخیص دهد . چارچوب کاری از سه کامپوننت زیر تشکیل شده است : | |||

نود کنترل گر ، نود end point و سرویس تذکر . کنترل گر وظیفه تحلیل نزدیک به real time داده های کارآیی برای هر ماشین مجازی در ابر را دارد . نود های end point وظیفه ی جمع آوری از هر ماشین مجازی بر هایپروایزور ها و ارائه ی آن به نود کنترل گر را دارند .این کامپوننت ها می توانند عامل هایی(agent) روی هر ماشین فیزیکی شامل هایپروایزور باشند یا درون هایپروایزور تعبیه شده باشند یا API call به هایپروایزور باشند . این نود ها خارج ماشین های مجازی قرار می گیرند و نمی توانند توسط کاربران ابر دستکاری شوند . سرویس تذکر ، زمانیکه یک حمله تشخیص داده شد ، وظیفه ایجاد اخطار را دارد . این اخطار می تواند به شکل پیامی در یک فایل لاگ، ایمیل یا ورودی ای به یک سیستم IDS دیگر باشد . این معماری در شکل زیر مشخص شده است : | |||

هایپروایزورها به داده های کارآیی ماشین های مجازی مهمان دسترسی دارند که موجب تشخیص فعالیت هایی که در آن ها اتفاق می افتد می شود بدون اینکه از جزئیات سیستم عامل یا برنامه های کاربردی آن ها اطلاعاتی داشته باشند . | |||

[[پرونده:Hcids.jpg|1024x768px|بندانگشتی|وسط|hcids]] | |||

<big>پیاده سازی HCIDS :</big> | |||

Eucalyptus از پنج بخش اصلی تشکیل شده : کنترل گر ابر ، walrus ، کنترل گر خوشه ، کنترل گر ذخیره ، و یک یا چند کنترل گر نود که در محیط تستی ما، همگی بجز کنترل گر نود روی یک سرور فیزیکی قرار می گیرند و دو کنترل گر نود بر ماشین های فیزیکی جدا . نود کنترل گر ، روی ماشینی خارج زیرساخت Eucalyptus قراردارد و از محصول IBM InfoSphere Streams استفاده شده و منطق آن با استفاده از زبان IBM Streams Processing Language پیاده سازی شده و به سوکت UDP گوش می دهد. | |||

Sliding window های 10 ثانیه ای داده های درصد بهره وری پردازنده ، نوشتن / خواندن دیوایس ها، پکت های دریافتی/ارسالی را جمع آوری می کنند و میانگین و بیشینه ی مقادیر محاسبه می شوند . بی نظمی ها ، مقادیری اند که دوبرابر مقدار میانگین مقدار دارند . | |||

Sliding window های 3 ثانیه ای برای تشخیص حمله بکار می روند و اگر یک بی نظمی بیش از 3 بار تکرارشود، به عنوان یک الگوی حمله تگ زده می شود . | |||

محصول IBM InfoSphere Streams نقش سرویس اخطار را بازی می کند . | |||

یک وب سرور Apache بر روی ابر که میزبان یک صفحه وب که خواندن/نوشتن های رندوم با سایزهای مختلف در بازه های دو و پنج ثانیه انجام می دهد ، قرار دارد .در یک بار تست، اجرای کار ، بدون workload کاربر می باشد .اجرای بعدی با ارتباط همزمان پنج کاربر با صفحه وب سرور HTTP ابر همراه است و اجرای سوم با workload ده کاربر . | |||

دو نوع حمله ی DOS بررسی شده اند : حمله ی سیل آسای HTTP در برابر یک نمونه ی ابر و حمله ی سیل آسای SYN از نمونه ی ابر در برابر یک ماشین مجازی دیگر در ابر .حمله اول با ابزار | |||

DoSHTTP از بیرون محیط ابر با استفاده از یک ماشین windows 7 انجام می شود که از 500 سوکت برای ایجاد 10,000 درخواست استفاده می کند . حمله دوم با ابزار hping3 پیاده سازی می شود. تنوع در بار کاری، باعث افزایش کیفیت تست می شود . | |||

سه هدف برای signature های حمله وجوددارد . اولین، کاهش یا حذف کردن false positives است . false positive زمانی رخ می دهد که یک استفاده ی نرمال، به عنوان حمله شناخته می شود .دومی ، تشخیص تمامی حملات موجود می باشد و سومی دسته بندی درست حمله می باشد (برای پاسخگویی درست به حمله) . | |||

هر signature ترکیبی از پنج متغیر هایپروایزور می باشد : نوشتن / خواندن دیوایس های بلاک، پکت های دریافتی/ارسالی و بهره وری پردازنده . | |||

یک signature، با مقادیر بولین (Boolean) برای هر پارامتر کارآیی معین می شود . یک پارامتر ، true تلقی می شود اگر چندین بار به عنوان بی نظمی در سه تا 10 ثانیه ی متوالی شناخته شود .این تکنیک ، false positives را کاهش می دهد . بدین ترتیب ، الگوها برای حملات DOS کد می شوند و این الگوها ، signature حمله را بیان می کنند . | |||

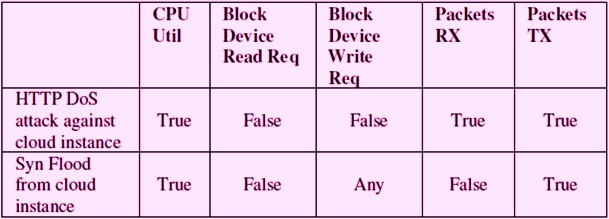

جدول زیر signature های حمله را تحت هر سه شرایط نشان می دهد : | |||

[[پرونده:3.jpg|1024x768px|بندانگشتی|وسط]] | |||

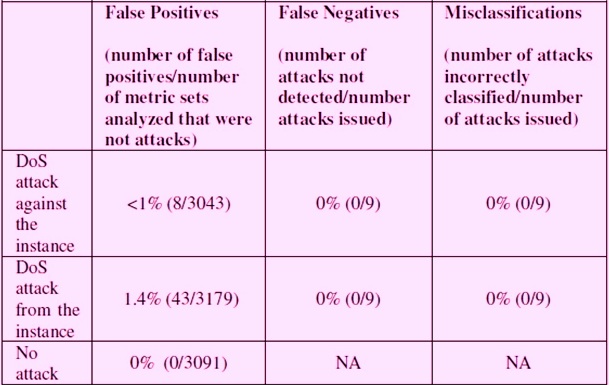

جهت اندازه گیری دقت signature ها ، سه اجرای تستی انجام می شود : حمله DOS مقابل نمونه ، حمله DOS از سوی نمونه و حالت پایه که هیچ حمله ای انجام نمی شود که هریک پانزده دقیقه طول می کشد . | |||

[[پرونده:4.jpg|1024x768px|بندانگشتی|وسط]] | |||

False Negative به حمله ای برمی گردد که تشخیص داده نشده و Missclassification به حمله ای که در یک دسته ی اشتباه حمله قرار بگیرد . | |||

بدین ترتیب ، در این روش پارامترهای کارآیی هایپروایزور برای تشخیص DOS استفاده شد. | |||

<big> | |||

سیستم تحلیل ابرلاگ IDS بین ماشین های مجازی :</big> | |||

این سیستم از تحلیل الگوریتم Hadoop’s MapReduce از فایل های لاگ سیستم تشخیص نفوذ استفاده می شود . سیستم IDS Log Cloud Analysis (ICAS) می تواند قابلیت اعتماد بالا ایجاد کند و با یکپارچه کردن فایل های لاگ ،گزارشات مناسبی از حملات ، به دست می دهد . IDS، به تحلیل اطلاعات فعالیت ها از سوی شبکه می پردازد و به دنبال بدرفتاری ها می باشد که تشخیص آن در دو زمینه انجام می شود : تشخیص بی نظمی (Anomaly) و تشخیص سوء استفاده . | |||

در مورد اول، یک پروفایل نرمال باید از روی داده های تاریخی درباره ی فعالیت های سیستم ساخته شود و از روی آن ، پترن های فعالیت، تشخیص داده شود .سیستم دوم ، بر اساس signature های حمله ای ویژه که در برابر جریان داده های رسیدگی (audit) مچ می شوند ، بنا شده است . اکثر IDS ها مانند Snort از این دسته اند . | |||

دونوع IDS وجود دارد : NIDS و HIDS . اولی برای مانیتور کردن شبکه و تشخیص رفتارهای استثنایی در انتقالات با اتصال به هاب یا سویچ ها استفاده می شود . نوع بعدی ، HIDS است که از سیستم عامل جدا نشدنی است و برای تشخیص فعالیت های بدخواهانه مانند system call ها، تغییرات در سیستم فایل و لاگ های برنامه های کاربردی استفاده می شود . این دو ، مکمل هم هستند . | |||

در حالت سنتی ، لاگ فایل ها بر اساس پایگاه داده ، پردازش می شوند. اما در روابط بین VM ها به دلیل حجم زیاد داده های این لاگ فایل ها، این روش عملا به درد نمی خورد و برای ابعاد بزرگ، موثر نیست. | |||

Hadoop ، پلت فورمی برای انجام محاسبات در ابعاد بزرگ و شامل سیستم فایل توزیعی می باشد و توسط کمپانی google ایجادشد . | |||

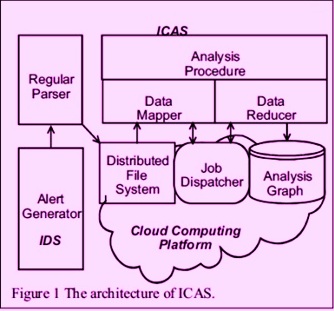

شکل زیر، معماری ICAS را نشان می دهد. ورودی ، فایل های لاگ اند که توسط ایجاد کننده ی اخطار به وجود آمده اند . ICAS ورودی ها را گرفته و پارسر به کار می افتد و در HDFS (سیستم فایل توزیعی هادوپ) ذخیره می شود . سپس الگوریتم MapReduce به تحلیل می پردازد و خروجی به صورت گراف به نمایش در می آید . | |||

[[پرونده:S.jpg|1024x768px|بندانگشتی|وسط]] | |||

انواع مختلفی از لاگ IDS موجودست که باید قبل از تحلیل (توسط الگوریتم MapReduce ) همگی به یک فرمت در بیایند . | |||

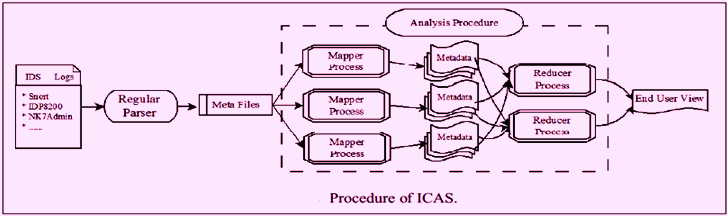

شکل زیر ، روال های ICAS را نشان می دهد : | |||

[[پرونده:Ss.png|1024x768px|بندانگشتی|وسط]] | |||

در روال نهایی، لاگ ها در گراف حمله توسط Graphviz به نمایش در می آیند . در روال MapReduce ، این عملیات بین 2 تا 60 دقیقه یا بیشتر (طبق سایز log ) طول می کشد . | |||

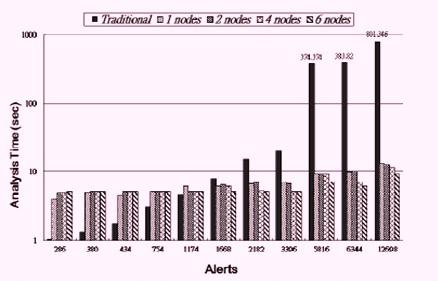

گراف زیر مقایسه ی مدت زمان پردازش ، بین روش سنتی و ICAS را با استفاده از 11 مجموعه داده ارائه می دهد : | |||

[[پرونده:10.jpg|1024x768px|بندانگشتی|وسط]] | |||

شکل بالا نشان می دهد ، وقتی تعداد اخطار ها کم تر از 1174 باشد ، روش سنتی به سرعت و به خوبی کار می کند . اما اگر تعداد اخطار ها بیش از 5000 باشد زمان بسیار زیادی نیازست . | |||

ICAS دارای میانگین زمان پردازش 4 تا 13 ثانیه است و با نودهای بیشتر درحالت کلی ، تحلیل بهتری به دست می دهد. البته اگر اخطارها کم تر از 1000 باشند ، تعداد نود بیشتر باعث افزایش زمان تحلیل می شود ( بدلیل نیاز به برقراری تعداد ارتباطات بیشتر) . | |||

<big>پیاده سازی رمزگذاری هم ریخت در رایانش ابری :</big> | |||

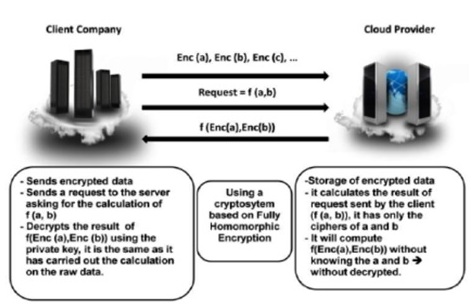

در ابرهای خصوصی و عمومی ، داده های ذخیره شده رمزنگاری می شوند و کانال انتقال با تبادل کلید ، امن می شود . اما محاسبات و کار با داده های ذخیره شده در ابر ابتدا نیاز به رمزگشایی دارد که این امر داده ها را برای ارائه دهنده ی ابر در دسترس قرار می دهد . ایده ی ما رمزگذاری داده قبل از ارسال به ابر می باشد . بدین ترتیب شرکت های ابر ، می توانند در هنگام درخواست کاربر محاسباتی بر داده ها انجام دهند ( مثل آنالیز الگوهای فروش) بدون اینکه داده های اصلی بر آن ها فاش شود . برای این منظور باید سیستم های Crypto (مخفی سازی) بر پایه ی رمزنگاری هم ریخت (homomorphic) باشد . چه مدل کامل آن(FHE) چه مدل (SHE) یا تا حدی هم ریخت . | |||

در سیستم های Crypto ، عملیات ریاضی بر متن کدشده (Ciphertext) ، اثرات منظمی بر متن خام (Plaintext) دارد . | |||

یک مثال ساده از آن ، زمانی است که کاربر درخواست عمل جمع اعداد 1 و 2 را می فرستد که به ترتیب بعد از رمزگذاری می شوند 33 و 54 . سرور ابر مجموع را 87 حساب می کند که از ابر دانلود شده و به عدد 3 رمزگشایی می شود . | |||

سپردن محاسبات بر روی داده های محرمانه به سرورهای ابر ، با نگه داری کلیدرمزی (secret key) که نتیجه ی محاسبات را رمزگشایی می کند ممکن می شود . در این پیاده سازی از یک پلت فورم مجازی به عنوان سرور ابر و یک شبکه ی VPN که ابر را به مشتری متصل می کند استفاده کرده شده است. | |||

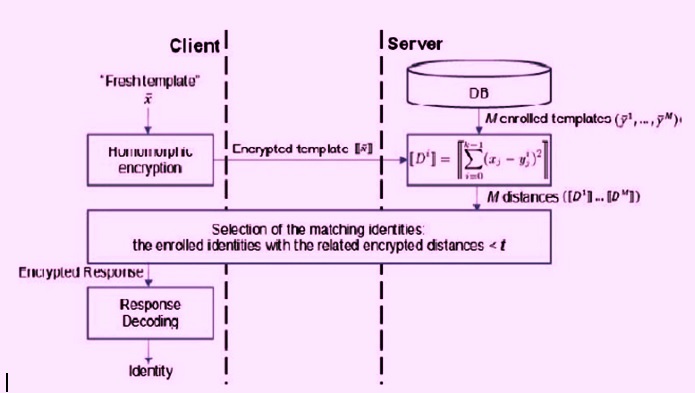

در شکل زیر ارتباط یک سرور پایگاه داده با کاربر ازطریق FHE Cryptosystem نشان داده شده است : | |||

[[پرونده:02.jpg|7681024xpx|بندانگشتی|وسط]] | |||

به طورمشابه سناریوی رایانش ابری می تواند به صورت زیر نمایش داده شود : | |||

[[پرونده:Encr.jpg|1024x768px|بندانگشتی|وسط]] | |||

البته دولایه بودن رمزگذاری ، باعث می شود سیستم بسیار کند کار کند . هم چنین این سیستم بسیار جدید بوده و حداقل به 10 سال استفاده برای جلب اعتماد نیاز دارد. . | |||

== نتیجه گیری == | == نتیجه گیری == | ||

رايانش ابري اصطلاحي جديد است كه سرويسها و منابع فناوري اطلاعات را از طريق اينترنت فراهم ميآورد. علاوه بر مزاياي بسيار آن، نگرانيهاي امنيتي ناشي از كمبود كنترل در سطوح مختلف معماري ابري وجود دارد. محيط ابري هدفي جذاب براي مهاجمان است و تهديدات جديدي را به دليل مدلهاي سرويسدهي، تكنولوژيهاي زيرساخت و طبيعت توزيع شده آن، براي سازمان ايجاد ميكند. | |||

مشتريان ابر براي حفاظت از برنامههاي خود در مقابل حملات سايبري مختلف نياز به استفاده از سيستمهاي تشخيص نفوذ دارند زيرا فايروالها به تنهايي قادر به ارائه راهكار مناسب امنيتي در ابر نيستند. با اين وجود پيادهسازيهاي امنيتي موجود در فراهم آورندگان ابري كنترل كامل بر مولفههاي مختلف سرويس تشخيص نفوذ ابري را تدارك نميبينند. | |||

در اين پژوهش توجهاي خاص به ويژگيهاي سيستم ابري و چالشهاي موجود در توسعه سيستمهاي تشخيص نفوذ در محيط ابر شده است. علاوه بر آن سيستمهاي تشخيص نفوذ مختلف، جايگاه قرار گيري آن در ابر و مفاهيم مختلفي كه در طراحي مناسب سيستمهاي تشخيص نفوذ بايد به آنها توجه شود بر اساس آخرين پژوهشهاي انجام شده در اين زمينه بررسي گرديد و به مزايا و معايب هر يك اشاره شد. | |||

در نهايت توجه به وجود تعامل ميان سطح امنيت سيستم و عملكرد آن بر اساس رابطه متوازن ميان آنها ارزشمند است. يك سيستم تشخيص نفوذ كه سرويسهاي معتمد با امنيت بالا فراهم ميكند الگوها و قوانين بيشتري را به كار ميگيرد. بنابراين منابع محاسباتي بيشتري براي تامين امنيت بهتر لازم است. با توسعه اين راهكار در رايانش ابري، منابع اختصاصي مشتريان ابر كاهش خواهد يافت. بنابراين بهترين راه لزوماً سيستمي پيچيده با منابع و قوانين بسيار، نميباشد بلكه طراحي بهينه و استفاده از تكنيكهاي هوشمند كه توسط خودگرداني و خوديادگيري موجب استقلال سيستم ميشود، ميباشد. | |||

== مراجع == | == مراجع == | ||

نسخهٔ کنونی تا ۴ دسامبر ۲۰۱۷، ساعت ۱۹:۲۴

چکیده

با توجه به رشد روز افزون تکنولوژيها و تنوع نياز کاربران در حوزه فناوري اطلاعات، جايگاه رايانش ابري نمود بيشتري پيدا ميکند. چرا که گسترش زير ساخت محاسباتي در هر سازمان نيازمند صرف هزينه و زمان و نيروي انساني بسياري است که گاهي در توان عملياتي يک سازمان نميگنجد. از اين رو سازمانها براي پيشبرد اهداف خود تمايل به استفاده از چنين تکنولوژيهايي دارند.

تا کنون مکانیزم های مختلفی جهت برقراری ابعاد مختلف امنیت توسط مقالات ارائه شده و تعدادی نیز به کار گرفته شده اند . یکی از فراگیرترین این مکانیزم ها سيستمهاي تشخيص و پيشگيري از نفوذ (IDPS) هستند که نفوذ را با تحليل داده جمعآوري شده تشخيص ميدهند. بطور کلی IDPSها چهار كاربرد امنيتي نظارت، تشخيص، تحليل و پاسخ به فعاليتهاي غيرمجاز را ارائه ميكنند. محیط نظارت شده می تواند شبکه ، میزبان یا کاربرد باشد و بر این اساس IDPSها این گونه دسته بندی می شوند: NIDPS ،HIDPS،AIDPS .

در محيط ابري وجود IDS ضروريست زيرا استفاده كنندگان نميتوانند همواره بر امنيت زيرساخت فراهم كنندگان ابري اعتماد كنند.IDS نیز بايد بتواند چندين ماشين مجازي را با توجه به نيازهاي نرمافزاري نظارت كند .

به كارگيري IDPS در محيطهاي رايانش ابري ، چالش های مختلفی را نیز ایجاد می کند و بسيار مهم است كه این چالشهاي موجود ،قبل از به كارگيري IDPS بررسي شود.

موارد زیادی از مکانیزم های امنیتی ابری برپایه ی هایپروایزور بنا می شوند. یکی از آن ها که بر بستر چارچوب عملیاتی اوکالیپتوس (Eucalyptus)بنا می شود ، HCIDS یا سیستم تشخیص نفوذ مبتنی برهایپروایزور در محیط ابر می باشد که معماری ای با استفاده از تکنولوژی مجازی سازی و پارامترهای کارآیی هایپروایزور ارائه می دهد .Eucalyptus از پنج بخش اصلی تشکیل شده : کنترل گر ابر ، walrus ، کنترل گر خوشه ، کنترل گر ذخیره ، و یک یا چند کنترل گر نود .

سیستم دیگری به تحلیل لاگ های سیستم تشخیص نفوذ بر پایه ی Hadoop’s MapReduce می باشد که با یکپارچه کردن فایل های لاگ ، گزارشات مناسبی از حملات ، به دست می دهد .

مکانیزم دیگری که در این پروژه مورد بررسی قرار گرفته است ،رمزگذاری هم ریخت (همومورفیک) داده ها در رایانش ابری می باشد

مقدمه

دنياي فناوري اطلاعات و اينترنت که امروزه تبديل به جزئي حياتي از زندگي بشر شده، روز به روز در حال گسترش است. همسو با آن، نيازهاي اعضاي جوامع مانند امنيت اطلاعات، پردازش سريع، دسترسي پويا و آني، قدرت تمرکز روي پروژههاي سازماني به جاي اتلاف وقت براي نگهداري سرورها و از همه مهمتر، صرفهجويي در هزينهها اهميت زيادي يافته است. راه حلي که امروزه در عرصه فناوري براي چنين مشکلاتي پيشنهاد ميشود فناوري است که اين روزها با نام رايانش ابري (محاسبات ابري، پردازش ابري) پرداخته ميشود. رايانش ابري مدلي است براي داشتن دسترسي فراگير، آسان و بنابه سفارشِ شبکه به مجموعهاي از منابع پردازشي پيکربنديپذير (مثل: شبکهها، سرورها، فضاي ذخيرهسازي، برنامههاي کاربردي و سرويسها) که بتوانند با کمترين کار و زحمت يا نياز به دخالت فراهمکننده سرويس به سرعت فراهم شده يا آزاد (رها) گردند.

به طور خلاصه به وسيلهي رايانش ابري شرکتها، کاربران سرويسهاي فناوري اطلاعات، ميتوانند سرويسهاي مرتبط با فناوري اطلاعات خود به عنوان سرويس بخرند؛ به جاي خريد سرورها براي سرويسهاي دروني يا بروني، يا خريد مجوز نرمافزارها شرکتها ميتوانند آنها را به عنوان سرويس بخرند. رايانش ابري راهي براي افزايش ظرفيت ذخيرهسازي يا امکانات، بدون هزينه کردن براي زيرساخت جديد، آموزش پرسنل جديد، يا خريد مجوز نرمافزار جديد ميباشد؛ در واقع شرکتها يا افراد تنها براي آنچه مصرف ميکنند پول خواهند داد. بنابراين راهي موثر براي استفاده از منابع، مديريت سرمايه و هزينههاي پشتيباني فناوري است.

ساختار كاملاً باز و توزيع شده در رايانش ابري و سرويسهاي آن موجب ميشود تا هدفي جذاب براي مهاجمان باشد. اين ساختار شامل پارادايمهاي سرويسگرا و توزيع شده mesh چندگانه، اجاره چندگانه، دامنههاي چندگانه و ساختارهاي مديريتي خودمختار چند كاربره ميباشد كه مستعد تهديدات امنيتي و آسيبپذيري بيشتري هستند. معماري سرويس در رايانش ابري از تركيب سه لايه وابسته به هم به نامهاي زيرساخت ، سكو يا بستر و برنامه تشكيل شده است كه با خطاهاي پيكربندي متفاوتي كه توسط كاربر يا فراهم كننده سرويس ايجاد ميشود، معرفي ميگردد. يك سيستم رايانش ابري ميتواند با چندين تهديد متفاوت رو به رو شود كه شامل تهديدات يكپارچگي (صحت)، محرمانگي و دسترسپذيري منابع، داده و زيرساختهاي مجازي سازي شده كه به عنوان بستري براي حملات جديد ميباشد. یکی از روشهای شناسایی حملات استفاده از سیستمهای تشخیص نفوذ میباشد و هدف از این پژوهش بررسی راهکارهای مختلف ارائه شده در مورد سیستمهای تشخیص نفوذ در محیط رایانش ابری میباشد.

امتيازات بارز ابرها توجه بسياري از سازمان¬ها را به خود جلب كرده است، اما جنبهاي كه هنوز باعث عقب نشيني بسياري از سازمان¬ها در برابر اين فناوري ميگردد، نحوه امن سازي دادهها در ابر و اطمينان از امنيت محيط است.

ريسكهاي بالقوه امنيت ابر و گامهاي احتمالي كاهش اين ريسكها :

1.داده ها كجا قرار گرفته اند؟

در هنگام استفاده از فناوري ابر، اين موضوع كه يك نفر از موقعيت دادهها، محل ميزباني آنها يا حتي كشوري را كه دادههاي وي در آن واقع شدهاند مطلع نباشد، بسيار محتمل است. يك گام براي امن كردن دادهها اين است كه با ارائه دهنده سرويس ابر به اين توافق رسيد كه دادهها را در يك محدوده جغرافيايي خاص نگهداري كرده و پردازش نمايد. همچنين ميتوان با استفاده از الزامات قانوني آنها را ملزم به رعايت صحت و تماميت دادهها نمود. به اين منظور بايد اين قوانين را شناخته و از نحوه اعمال آنها آگاهي داشت.

2.آيا داده ها جدا سازي ميگردد؟

فناوري ابر قادر است دادههاي بسياري از سازمانها را در يك محيط اشتراكي ذخيره نمايد و در نتيجه هزينهها را كاهش دهد. بنابراين دادههاي مشتريان در يك ابر در كنار هم قرار دارند. ارائه دهنده سرويس ابر بايد اطمينان حاصل كند كه اين دادهها جدا سازي شدهاند و ريسكهاي امنيتي كاهش يافته است. يك راه براي انجام اين كار استفاده از روشهاي رمزنگاري براي رمز كردن دادهها و اعطاي مجوز دسترسي به كليدها، به افراد خاص است. اين روشهاي رمزنگاري بايد كاملا در محيط تست گردند تا از تاثيرگذاري آنها اطمينان حاصل گردد.

3.آيا حق دسترسي كاربر قابل اعمال است؟

دادههاي حساس كه در خارج از سازمان نگهداري ميشوند داراي يك ويژگي خطرناك امنيتي هستند، چرا كه سرويسهاي برون سپاري شده از قبول مسئوليت زير معيارهاي امنيتي كه دپارتمانهاي فناوري اطلاعات به صورت داخلي اجبار مينمايند، شانه خالي ميكنند. در اينجا اعتماد ما به افراد خارج از سازمان است و در نتيجه آنها به درون سازمان ميآيند. براي كاهش خطر، ميتوان حداكثر اطلاعات مربوط به افرادي كه در تماس با دادهها هستند و نيز اطلاعاتي در مورد چگونگي كنترل دسترسي دادهها را جمع آوري نمود. 4.آيا ارائه دهنده سرويس ابري از مقررات لازم پيروي مينمايد؟

در نهايت اين سازمان است كه در برابر امنيت و قابليت اعتماد دادههاي خود مسئول است، حتي اگر اين دادهها بيرون از شركت و درون ابر نگهداري گردند. براي اطمينان از رعايت مقررات لازم، ارائه دهنده سرويس ابر بايد با شفافيت در تمامي فعاليتهاي ابري مرتبط با دادههاي هر سازمان، به ناظران خارجي اثبات نمايد كه دادههاي اين سازمانها امن است.

5.گزينههاي خروج از بحران

يك سازمان بايد با ابزارهاي مناسب، آماده مقابله با بحران و خروج از آن باشد. ارائه دهنده سرويس ابر بايد قادر باشد در زمان بحران در مورد مسائل لازم به مشتري اطلاع رساني نمايد. بايد چندين سايت وجود داشته باشد كه چند نسخه كپي از دادهها و زيرساختهاي برنامهاي در آنها به طور مكرر نگهداري گردد.

6.چگونه درباره فعاليت نامناسب يا غيرقانوني در ابر تحقيق كنيم؟

تحقيق در سرويسهاي ابري مشكل بوده يا در مواردي تقريبا غيرممكن است. با توجه به طبيعت اين سرويسها، دادههاي ثبت شده بيش از يك مشتري ممكن است باهم پيدا شوند و احتمالا دسترسي به هريك به طور مجزا مشكل است، همچنين ميزبانها و مراكز داده نيز به طور مداوم در حال تغيير هستند. در نتيجه پروسه تحقيق تقريبا غيرممكن است، مگر اينكه ارائه دهنده سرويس ابري روشي امتحان شده داشته باشد كه قابل اثبات و موثر باشد.

7.انعطاف پذيري سرور

همانطور كه قبلا اشاره شد، يكي از امتيازات فناوري ابر اين واقعيت است كه از انعطاف پذيري بالايي برخوردار است. اين مساله ميتواند مشكل زا باشد. برخي سرورها ممكن است اغلب بدون اطلاع قبلي مشتري مجددا پيكربندي گردند. اين مساله ميتواند براي برخي فناوريهاي داخل ابر كه سازمان بر آنها متكي است چالش ساز باشد، چراكه محيط، خود استاتيك نيست. اين مساله در زمان امن سازي دادهها مشكل ساز ميگردد، زيرا روشهاي سنتي امن سازي دادهها مبتني بر درك زيرساخت شبكه است، به هر حال اگر اين تغييرات به طور مداوم اعمال گردد، اين معيارهاي امنيتي سودمند نخواهند بود.

8.مدت زمان از كار افتادن ارائه دهنده سرويس

يك معيار اساسي امنيتي وجود دارد كه اغلب ناديده گرفته ميشود. مدت زمان از كار افتادن يك ارائه دهنده سرويس ميتواند براي سازمان شما مضر باشد. قابليت اعتماد با توجه به اين مساله ضروري است.

9.قابليت حيات در طولاني مدت

يك مساله در مورد يك ارائه دهنده سرويس ابري، قابليت حيات در طولاني مدت است. اينكه مشتري با چه احتمالي ديگر قادر به استفاده از يك ارائه دهنده سرويس ابري خاص نخواهد بود، چه مسيرهايي براي انتقال امن دادهها به يك ارائه دهنده سرويس ابري ديگر مورد استفاده قرار ميگيرد و نيز اينكه مشتري چگونه قادر به تامين صحت و تماميت دادههاي خود خواهد بود، بايد در نظر گرفته شود.

بررسی ادبیات موضوع

ايجاد سيستم هاي کامپيوتري بدون وجود نقاط ضعف امنيتي عملاً غيرممکن است بنابراين پژوهش در زمينه تشخيص نفوذ در سيستم هاي کامپيوتري حائز اهميت ميباشد. سيستم تشخيص نفوذ سخت افزار و يا نرمافزاري است که در صورت وجود فعاليت هاي مخرب و يا نقض سياست هاي مديريتي و امنيتي بر شبکه نظارت کرده و گزارش هاي حاصله را به بخش مديريت شبکه ارائه مي دهد. سيستم هاي تشخيص نفوذ وظيفه شناسايي و تشخيص هر گونه استفاده غيرمجاز از سيستم، سوء استفاده و يا آسيب رساني بوسيله کاربران داخلي و خارجي را بر عهده دارند. هدف اين سيستم ها کشف و در برخي موارد شناسايي حملات و تشخيص مشکلات امنيتي و اعلام آن به مدير سيستم ميباشد و بنابراين جلوگيري از حملات بر عهده سيستمهاي پيشگيري از نفوذ ميباشد. عموماً سيستمهاي تشخيص نفوذ در كنار فايروالها و به صورت مكمل امنيتي براي آن ها مورد استفاده قرار مي گيرند.

سيستمهاي تشخيص و پيشگيري از نفوذ (IDPS)نفوذ را با تحليل داده جمعآوري شده تشخيص ميدهند. بطور کلی IDPSها چهار كاربرد امنيتي نظارت، تشخيص، تحليل و پاسخ به فعاليتهاي غيرمجاز را ارائه ميكنند. محیط نظارت شده می تواند شبکه ، میزبان یا کاربرد باشد و بر این اساس IDPSها دسته بندی می شوند :

NIDPS: ترافیک شبکه و فعالیت های موجود در آن را به همراه پروتکل به کار گرفته شده برای تشخیص نفوذ و فعالیت های خصمانه ی حمله گران ، تحلیل می کند .

HIDPS: از يک ميزبان در مقابل عمليات نفوذي و مخرب محافظت مي کند. اين سامانه محافظتي بر روي سيستم اجرا مي شود و از منابع خود سيستم مثل حافظه و پردازنده و ... استفاده مي کند و تمام فعاليت ها و فرآيندهاي درون سيستم را کنترل مي کند.

AIDPS: بر روي وقايعي كه در برنامههاي كاربردي خاصي روي ميدهد تمركز ميكند و اين كار را از طريق تحليل فايلهاي ثبت وقايع يا اندازهگيري عملكرد آنها انجام ميدهد.

تشخیص در IDPS ها به حالات زیر انجام می شود :

تشخيص مبتني بر استفاده نادرست :

استفاده از الگوي خاص- شناسایی رفتارهای غیرمجاز(امضا)- پيشبيني و تشخيص تلاشهاي مشابه بعدي .

تشخيص مبتني بر ناهنجاري:

طراحي شده برای كشف الگوهاي غيرطبيعي- ایجاد یک مبنا برای الگوهاي استفاده نرمال توسط IDPS- تشخیص هر تخطی از مبنا به عنوان نفوذ (هر واقعهاي كه با تناوب بزرگتر يا كمتر از دو انحراف استاندارد از هنجار آماري و بصورت منحني افزايش پيدا كند، ناهنجاری به حساب می آید.)

تشخيص به روش تركيبي:

ايده اصلي اين است كه روش مبتني بر استفاده نادرست ، حملات شناخته شده را تشخيص ميدهد در حالي كه روش مبتني بر ناهنجاري حملات ناشناخته را تشخيص ميدهد.

| سال | تكنيك تشخيص | طرح فناوري | زمان تشخيص | محل | مزايا/معايب |

|---|---|---|---|---|---|

| 2012 | مبتني بر امضا | بيسيم | بلادرنگ | شبكه | از كمترين منابع شبكه استفاده ميكند |

| 2012 | سيستم ايمني مصنوعي | بيسيم (عامل سيار) | بلادرنگ | ميزبان | مناسب تشخيص سريع ولي ضعف در اطمينان و دقت نفوذ |

| 2010 | الگوريتم ژنتيك | سيمي بلادرنگ | ميزبان | انواع حملات به پايگاه داده مطرح شده است | |

| 2010 | تركيبي (امضا و ناهنجاري) | بيسيم | بلادرنگ | برنامه كاربردي | هزينه پردازشي پايين |

| 2010 | سيستم ايمني (الگوريتم انتخاب clonal پويا) | بيسيم (عامل سيار) | بلادرنگ | شبكه | قابليت كار با حجم زياد ترافيك داده در شبكه |

| 2009 | تركيبي (امضا و ناهنجاري) | سيمي | بلادرنگ | ميزبان | تنها يك ميزبان را پوشش ميدهد |

| 2009 | داده كاوي (طبقهبندي نظارتشده) | بيسيم (عامل سيار) | بلادرنگ | شبكه | مقياس پذيري طولي و زمان پاسخ كم |

| 2009 | تركيبي (تشخيص ناهنجاري و استفاده نادرست افزايشي) | نامشخص | بلادرنگ | شبكه | مقياس پذيري طولي و زمان پاسخ كم |

| 2009 | قواعد انجمني فازي | بيسيم | بلادرنگ | شبكه | پيچيدگي محاسباتي كم |

| 2009 | استدلال موردي و مدل عصبي بدون ناظر | بيسيم (عامل سيار) | بلادرنگ | شبكه | پيامهاي هشدار كاذب كم |

| 2008 | متأثر از ايمني و عامل محور | بيسيم | بلادرنگ | شبكه | قابليت كار با حجم زياد ترافيك داده در شبكه |

| 2007 | تركيبي (امضا و ناهنجاري) | سيمي | بلادرنگ | شبكه | تاثير كمينه بر عملكرد كلي شبكه |

| 2006 | تركيبي (سيستم ايمني) | نامشخص | بلادرنگ | شبكه | راحتي تطبيق با محيط پوياي متغيير شبكه |

تعدادی از تهدیدات،تاثيرات آسيب پذيريها در ابر و نتايج آن را در جداول زیر می بینیم :

در محيط ابري وجود IDS ضروريست زيرا استفاده كنندگان نميتوانند همواره بر امنيت زيرساخت فراهم كنندگان ابري اعتماد كنند. استفاده كنندگان ابر ممكن است براي نظارت و حفاظت از موجوديتهاي مجازي نياز به استفاده از IDS با تكنولوژيهاي امنيتي ديگر شبكه مانند فايروال، كنترلهاي دسترسي و رمزنگاري دادهها در ابر داشته باشند. بنابراين مشتريان نياز دارند تا بتوانند سيستمهاي تشخيص نفوذ را در محيط مجازي خود توسعه دهند. IDS در محيط ابري نيازمنديهاي زير را دارند:

IDS بايد بتواند چندين ماشين مجازي را با توجه به نيازهاي نرمافزاري نظارت كند. مشتريان ابر بايد بتوانند مديريت IDS را خودشان كنترل كنند. IDSهاي مبتني بر ابر بايد بتوانند قوانين سفارشي IDS (امضاي حملات) را با هم تركيب كنند. قوانين سفارشي توسط مدير امنيتي با توجه به نيازهاي امنيتي نوشته ميشود. استفاده كنندگان ابر بايد بتوانند پوشش حفاظتي خود را بر اساس ميزان و محل تحليل دادهها توسعه بخشند.

چالشهاي به كارگيري IDPS در محيطهاي رايانش ابري :

با توجه به ويژگيهاي محيط ابري بطور خلاصه اين نتيجه گرفته ميشود كه سيستمهاي جاري مناسب به كارگيري در محيطهاي ابري نيستند زيرا هيچ IDPS سنتي وجود ندارد كه به صورت كارآمد بتواند ويژگيهاي ابري را ارضا كند.

بسيار مهم است كه چالشهاي موجود در رايانش ابري قبل از به كارگيري IDPS در آن بررسي شود. چالشهاي خاص كه توسط توسعهدهندگان در زمان به كارگيري IDPS در محيطهاي رايانش ابري با آن مواجه ميشوند عبارتند از:

1- در IDPS متعارف (سنتي) با توجه به ماهيت ايستا در سيستمهاي مانيتور شده، سياستهاي امنيتي گرايش به ايستايي دارند زيرا گروههاي نود نيازمنديهاي ثابت دارند كه در طول زمان مشخص ميشود. در مقايسه با حالت متعارف ماشينهاي مجازي مانيتور شده به صورت پويا اضافه و حذف ميشوند. بعلاوه نيازمنديهاي امنيتي هر ماشين مجازي متفاوت خواهد بود.

2- سياستهاي امنيتي عموماً توسط مدير سيستم مديريت و ايجاد ميشوند كه مسئوليت امنيتي كل سيستم را برعهده دارد. محيط ابري چندين مدير امنيتي دارد؛ اين موضوع تأثير منفي بر زمان پاسخ به نفوذ را در پي دارد. مداخله انساني ممكن است سرعت پاسخ را كاهش دهد. 3- فعاليتهاي خصمانه توسط مهاجم داخلي به راحتي در يك فراهم كننده سرويس ابري امكانپذير است. ضمناً پژوهشهاي اخير نيز نشانگر اين موضوع است كه اغلب مهاجمان داخلي هستند . بيشترين پيشنهادات موجود جهت حل اين مشكل كنترل فعاليتهاي كاركنان و قاعدهمند كردن سياستهاي فراهم كنندگان ابري ميباشد .

4- زيرساخت اشتراكي و تكنولوژي مجازيسازي آسيبپذيري بيشتري به محيط ابر وارد ميآورد. هر مشكلي در Hypervisor موجب دسترسي و كنترل نامناسب به بستر ميشود.

5- يكي از پيامدهاي بسيار مهم در رايانش ابري هزينه انتقال داده ميباشد [28]. براي مثال در ابر آمازون هزينه انتقال داده تقريباً 100 تا 150 دلار در هر ترا بايت است. بنابراين پژوهشهاي جديد بايد راهكارهاي موثر در هزينه براي IDPS در محيط ابري با كاهش پهناي باند شبكه ارائه كنند.

6- پيامدي ديگر نگراني در مورد قابليت ديده شدن ترافيك ماشين مجازي داخلي در بستر مجازي است زيرا سوييچهاي اين محيط نيز مجازي هستند. بنابراين راهكارهاي متداول و سنتي براي نظارت فيزيكي قادر به رسيدگي به اين چنين ترافيكي در شبكه نيستند. بعلاوه بسترهاي جديد در مجازي سازي خود ممكن است آسيبپذيريهايي داشته باشند كه منجر به مشكلات جدي شوند بنابراين بايد نظارت شده و براي خطاها و بستههاي رفع كننده خطا پيكربندي شوند. 7- معمولاً هر شركت روالهاي امنيتي را در يك پروفايل ريسك قرار ميدهد. اما فراهم آورندگان سرويس ابري حاضر به تهيه ثبت وقايع امنيتي، دادههاي مميزي و فعاليتهاي امنيتي نيستند .

8- كمبود شفافيت در امور مديريت امنيت مانند مميزي، سياستهاي امنيتي، ثبت وقايع، آسيبپذيري و پاسخ به وقايع، منجر به ناكارآمدي تكنيكهاي مديريت ريسك در فقدان آگاهي مشتري ميشود. بعلاوه پيگرد دادهها در بسترهاي متفاوت و سياستهاي دسترسي مختلف فراهم آورندگان سرويس و همچنين لايههاي سختافزاري و نرمافزاري متنوع در يك فراهم كننده امري چالش انگيز ميباشد.

9- در رايانش ابري حجم زيادي از داده جهت دسترسي بيشتر به شبكه وجود دارد بنابراين IDS در اين محيط بايد بر نويز و مثبتهاي كاذب غلبه كند. از آنجايي كه زير ساخت محيط ابري ترافيك حجيمي دارد IDSهاي سنتي قادر به مديريت چنين حجمي از داده نيستند. در IDSهاي سنتي بعد از تشخيص به مدير هشدار داده ميشود اما در شبكه ابري IDS بايد در سرور و تمامي نقاط مديريتي در فراهم كننده سرويس موجود باشد. بنابراين جهت اطمينان بيشتر كاربر نهايي، بايد يك ناظر سومي وجود داشته باشد تا كاربر را از حملات آگاه سازد.

10- ضعف HIDS و NIDS سنتي: در محيط ابر با وجود NIDS امكان حمله بي سرو صدا وجود دارد زيرا اغلب ارتباطات بصورت رمز شده است. در HIDS نيز حملات خاص ابر لزوماً رد پايي در سيستم عامل قرباني به جاي نميگذارند و مخفي هستند. در نتيجه IDSهاي سنتي مناسب محيط پويا و توزيع شده ابر نيست. NIDSها در صورت استفاده در محیط ابر نرخ تشخیص پایینتر، مثبت کاذب بالاتر و نسبت به نقطه شکست یکتا ضعف دارند بنابراین از سیستمهای تشخیص نفوذ چندگانه برای حفاظت از هر ماشین مجازی استفاده میشود.

11- مقاومت در برابر حمله HIDS و NIDS: NIDS نظارت و مقاومت بهتري در برابر حمات نشان ميدهد اما از كمبود دانش نسبت به ميزبان رنج ميبرد. در مقابل HIDS امنيت ميزبان را فراهم ميكند اما توانايي تشخيص و مقاومت در برابر حملات ساير ميزبانها و شبكه را ندارد. 12- IDS چند رشتهاي در ابر: اغلب IDSهاي شناخته شده تك رشتهاي هستند و با توجه به حجم عظيم ترافيك و جريان داده نياز به IDS چند رشتهاي در محيط ابري ميباشد.

13- راهكار IDS يكپارچه در ابر: طبيعت توزيع شده زير ساخت ابر و الگوي سرويسگراي آن، موجب آسيب پذيري بسيار نسبت به حملات ميگردد. يك مجموعه قوانين تنها براي تشخيص حملات با توجه به طبيعت گوناگون ابر مناسب نيست. بنابراين IDS ابري نيازمند راهكارهاي يكپارچه براي ارتباط ميان سنسورها ميباشد.

14- تكنيكهاي IDSهاي بهينه براي ابر: حملات پيچيده و توزيع شده با IDSهاي موجود قابل شناسايي نيستند. پژوهشگران از تكنيكهاي مبتني بر رفتار و دانش جهت شناسايي استفاده ميكنند كه در IDSهاي بهينه ميتواند جهت شناسايي حملات پيچيده آتي بكار رود.

نمودار زیر، درخت دانش را برای مطالب پیش رو و مربوط به موضوع تحقیقاتی را نشان می دهد :

در ادامه به بررسی چند روش امنیتی مبتنی بر IDS و یک روش مبتنی بر رمزنگاری می پردازیم .

بدنه تحقیق

مجازی سازی امن با استفاده از تکنولوژی مبتنی بر هایپروایزور:

تا کنون مکانیزم های مختلفی جهت برقراری ابعاد مختلف امنیت توسط مقالات ارائه شده و تعدادی نیز به کار گرفته شده اند .موارد زیادی از این مکانیزم ها برپایه ی هایپروایزور بنا می شوند.

مناطق امنیتی مختلفی در یک محیط مجازی سازی تعریف می شوند وبه هر VM اتلاق می شوند . اما چون همگی بر یک سرور فیزیکی اجرا می شوند در واقع بر یک منطقه امنیتی قرار می گیرند . این قضیه می تواند مشکل امنیتی ایجاد کند . مشکل دیگر ، دسترسی از سطح VM به هایپروایزور است . روش مبتنی بر Hypervisor بهترین روش برای پیاده سازی cloud می باشد . البته این روش به حملاتی نظیر Buffer Overflow حساس است . سه سطح در مدیریت امنیت هایپروایزور وجود دارد : احراز هویت – سطح دسترسی به منابع (Authorizationing) - نتورکینگ . اگر مدیر امنیتی ، بتواند احراز هویت ، Authorization و سخت افزار مجازی و امنیت هایپروایزور را به اندازه ی نتورکینگ امن ، پوشش دهد ، کاربران ابر با یک security policy خوب روبرو خواهند بود .

یکی از حملاتی که ممکن است در ابر انجام شود ، DDOS می باشد . در ابر به دلیل تعدد کاربران VM ها و اشتراکی بودن منابع ، این حمله تاثیر بیشتری دارد .حمله ی کاربر به کابر ، یکی از اصلی ترین حملات است . ( زمانیکه یک VM Client ، به یک VM دیگر در همان سرور حمله می کند ) . در این حمله ، حمله کننده ، دسترسی های ادمین را درسطح زیرساخت مجازی می گیرد و ب همه ی VM ها می تواند دسترسی پیدا کند .

مسئله مهم دیگر ، فاش شدگی داده (data leakage) کاربران ابر است که ارائه دهنده ی ابر باید تدابیر امنیتی لازم را با ابزاری نظیر Data Leakage Prevention انجام دهد که البته نمی تواند در دسترس بودن و درستی داده را تضمین کند . همچنین در رمزگذاری ، چون هر کاربر از متد رمزگذاری خود استفاده می کند ، مدیریت کلید در محیط ابر کار دشواری می شود .

یک موضوع دیگر ، داده ی مانده است که به داده ای اتلاق می شود که به گونه ای از مدیای ذخیره سازی پاک شده است . ممکن است یک سری خصوصیات فیزیکی وجود داشته باشد که اجازه ی بازسازی دوباره ی داده را می دهد. هر داده ی حیاتی ، نه تنها باید از دسترسی غیرمجاز در امان باشد بلکه باید در انتهای چرخه ی حیات داده ، به درستی پاک شود . در حالتی که سازمان ها داده ها را روی سرورهای خود دارند ، با ابزارهای فراوانی می توانند داده های مهم را نگه داری یا پاک کنند.

اما زمانیکه داده ها به محیط ابر مهاجرت داده می شوند ، سرورها مجازیند و توسط ابزار third party کنترل می شوند . باید ابری انتخاب شودکه گارانتی می کند همه داده ی پاک شده توسط کاربر ، به طور امن و بلافاصله پاک می شود . یکی از راه ها ، overwriting (بازنویسی ) می باشد .اما در محیط ابر ، کاربران فقط به سطح داده دسترسی دارند نه به دیوایس فیزیکی . پس تنها راه ، رمزگذاری داده می باشد که از بازسازی داده ی پاک شده جلوگیری می کند .

راه ارتباطی سرویس های ابر ، اینترنت می باشد که مسائل امنیتی زیادی مانند حمله ی هکر هاو کاربران بد رفتار ، برای ارائه دهندگان Iaas و Paas به وجود می آورد . در این محیط، داده ی کاربر بر محل ذخیره ی ابزار third party ذخیره می شود که ارائه دهندگان باید با متدهای رمزنگاری ، امنیت آن را گارانتی کنند .

البته در این حالت ، برای کاربری که کلید رمزنگاری را فراموش کرده ، مشکل بازیابی داده به وجود می آید . پس نیازست که کاربر کلید را برای بازیابی در اختیار ارائه دهنده ی ابر قرارداده باشد . معمولا این حالت زمانی انجام می شود که داده ها حیاتی نباشند و نخواهیم با ابزار بازیابی (recovery) داده مسئله را پیچیده کنیم .

اگر از رمزگذاری داده برای امنیت داده استفاده شود ، مسئله ای که پیش می آید ، صحت داده هاست که ممکن است توسط کابران دیگر نقض شود . در این صورت ، کاربر هیچ مکانیزمی برای تحلیل صحت داده ها ندارد و تکنیک های جدیدی باید به کار گرفته شوند .

ایده ای بر اساس واقعیت زیر ارائه شده :

اگر بار کاری VM ای ، به طور غیرعادی زیاد شود ، آن VM یا حمله گر است یا قربانی حمله .

در این ایده نیازی به دادن اطلاعات کلید رمزنگاری توسط کاربر به ارائه دهنده نیست و از ابزار مانیتورینگ مانند( VM Security Monitor (VSEM و VREM برای افزایش کارآیی امنیتی استفاده شده است .

واحد HSEM ، می گوید که VM حمله گر است یا قربانی حمله و اطلاعات رفتاری را از VSEM و HREM می گیرد و هایپروایزور را از اینکه کدام VM تحت مانیتورینگ لول 2 است باخبر می کند .

HSEM و HREM در هایپروایزور قرار دارند . VSEM و VREM به حفظ VM ها در برابر حملات کمک می کنند .

VSEM ، یک کنترل گر دومرحله ای است که به HSEM در تشخیص حملات کمک می کند و موارد امنیتی را به آن اطلاع می دهد . هر مرحله از کار VSEM ، اطلاعات یکسانی را مانیتور می کند اما با درنظرگیری جزئیات مختلف . در لول اول ، هر VSEM، VM خود را مانیتور می کند و به دنبال رفتارهای غیرمجاز است. اگر تعداد درخواست های سرویس از هایپروایزور بیشتر از میانگین باشد ( بر اساس تاریخچه درخواست های VM . اگر بدرفتاری تشخیص داده شود ، VSEM به مرحله 2 می رود .

در لول 2 ، VSEM فعالیت های VMها را با جزئیات بیشتری بررسی کرده و سطح مانیتورینگ را به HSEM اطلاع می دهد .

VREM ( (VM Reliability Monitor، پارامترهای قابلیت اعتماد ازقبیل بار کاری را بررسی کرده و نتایج را به لود بالانس کننده ی موجود در هایپروایزور می دهد و براساس اطلاعاتی که از HSEM می گیرد تصمیم می گیرد به VM منابع بیشتر بدهد یا نه .

HCIDS :

یکی دیگر از این مکانیزم ها که بر بستر چارچوب عملیاتی اوکالیپتوس (Eucalyptus)بنا می شود ، HCIDS یا سیستم تشخیص نفوذ مبتنی برهایپروایزور در محیط ابر می باشد که معماری ای با استفاده از تکنولوژی مجازی سازی و پارامترهای کارآیی هایپروایزور ارائه می دهد .از جمله این پارامترها ، تعداد بسته های دریافت / ارسال شده ، درخواست های خواندن / نوشتن از دیوایس ها و بهره وری پردازنده می باشند که از طریق آن ها نشان می دهیم که فعالیت های مشکوک را می توان بدون داشتن اطلاعات جزئی از سیستم عامل ماشین مجازی ، تشخیص داد .این سیستم IDS ، نیاز به نصب هیچ نرم افزار اضافه ای بر ماشین مجازی ندارد و نسبت به IDS های مبتنی بر هاست و شبکه امتیازات زیادی دارد .

IDS ، یک روش کنترل امنیتی اتوماتیک می باشد که دو مدل دارد :

Host based – Network based

مدل مبتنی بر شبکه ، معمولاً در شناسایی حملات خارجی مٌوثرست و مانند فایروال ، در محیط ابر به دلیل ذات اشتراکی ابر ، زیاد مٌوثر نیست .

مدل مبتنی بر میزبان ، می تواند مٌوثر باشد اما باید توسط کاربران ابر مانیتور و مدیریت شود که می تواند برای کاربرانی که چندین نمونه (instance) در ابر دارند کار پیچیده ای باشد . در این مقاله IDS مبتنی بر هایپروایزور پیشنهاد شده که پارامترهای سیستم برای نمونه های ابر را مستقیم از هایپروایزور چک می کند و بخش های بدرفتار را پیدا می کند .

این سیستم با استفاده از SIGNATURE های گسترش یافته می تواند 100% انواع حملات DOS را تشخیص دهد . چارچوب کاری از سه کامپوننت زیر تشکیل شده است :

نود کنترل گر ، نود end point و سرویس تذکر . کنترل گر وظیفه تحلیل نزدیک به real time داده های کارآیی برای هر ماشین مجازی در ابر را دارد . نود های end point وظیفه ی جمع آوری از هر ماشین مجازی بر هایپروایزور ها و ارائه ی آن به نود کنترل گر را دارند .این کامپوننت ها می توانند عامل هایی(agent) روی هر ماشین فیزیکی شامل هایپروایزور باشند یا درون هایپروایزور تعبیه شده باشند یا API call به هایپروایزور باشند . این نود ها خارج ماشین های مجازی قرار می گیرند و نمی توانند توسط کاربران ابر دستکاری شوند . سرویس تذکر ، زمانیکه یک حمله تشخیص داده شد ، وظیفه ایجاد اخطار را دارد . این اخطار می تواند به شکل پیامی در یک فایل لاگ، ایمیل یا ورودی ای به یک سیستم IDS دیگر باشد . این معماری در شکل زیر مشخص شده است :

هایپروایزورها به داده های کارآیی ماشین های مجازی مهمان دسترسی دارند که موجب تشخیص فعالیت هایی که در آن ها اتفاق می افتد می شود بدون اینکه از جزئیات سیستم عامل یا برنامه های کاربردی آن ها اطلاعاتی داشته باشند .

پیاده سازی HCIDS :

Eucalyptus از پنج بخش اصلی تشکیل شده : کنترل گر ابر ، walrus ، کنترل گر خوشه ، کنترل گر ذخیره ، و یک یا چند کنترل گر نود که در محیط تستی ما، همگی بجز کنترل گر نود روی یک سرور فیزیکی قرار می گیرند و دو کنترل گر نود بر ماشین های فیزیکی جدا . نود کنترل گر ، روی ماشینی خارج زیرساخت Eucalyptus قراردارد و از محصول IBM InfoSphere Streams استفاده شده و منطق آن با استفاده از زبان IBM Streams Processing Language پیاده سازی شده و به سوکت UDP گوش می دهد. Sliding window های 10 ثانیه ای داده های درصد بهره وری پردازنده ، نوشتن / خواندن دیوایس ها، پکت های دریافتی/ارسالی را جمع آوری می کنند و میانگین و بیشینه ی مقادیر محاسبه می شوند . بی نظمی ها ، مقادیری اند که دوبرابر مقدار میانگین مقدار دارند . Sliding window های 3 ثانیه ای برای تشخیص حمله بکار می روند و اگر یک بی نظمی بیش از 3 بار تکرارشود، به عنوان یک الگوی حمله تگ زده می شود .

محصول IBM InfoSphere Streams نقش سرویس اخطار را بازی می کند . یک وب سرور Apache بر روی ابر که میزبان یک صفحه وب که خواندن/نوشتن های رندوم با سایزهای مختلف در بازه های دو و پنج ثانیه انجام می دهد ، قرار دارد .در یک بار تست، اجرای کار ، بدون workload کاربر می باشد .اجرای بعدی با ارتباط همزمان پنج کاربر با صفحه وب سرور HTTP ابر همراه است و اجرای سوم با workload ده کاربر . دو نوع حمله ی DOS بررسی شده اند : حمله ی سیل آسای HTTP در برابر یک نمونه ی ابر و حمله ی سیل آسای SYN از نمونه ی ابر در برابر یک ماشین مجازی دیگر در ابر .حمله اول با ابزار DoSHTTP از بیرون محیط ابر با استفاده از یک ماشین windows 7 انجام می شود که از 500 سوکت برای ایجاد 10,000 درخواست استفاده می کند . حمله دوم با ابزار hping3 پیاده سازی می شود. تنوع در بار کاری، باعث افزایش کیفیت تست می شود .

سه هدف برای signature های حمله وجوددارد . اولین، کاهش یا حذف کردن false positives است . false positive زمانی رخ می دهد که یک استفاده ی نرمال، به عنوان حمله شناخته می شود .دومی ، تشخیص تمامی حملات موجود می باشد و سومی دسته بندی درست حمله می باشد (برای پاسخگویی درست به حمله) .

هر signature ترکیبی از پنج متغیر هایپروایزور می باشد : نوشتن / خواندن دیوایس های بلاک، پکت های دریافتی/ارسالی و بهره وری پردازنده .

یک signature، با مقادیر بولین (Boolean) برای هر پارامتر کارآیی معین می شود . یک پارامتر ، true تلقی می شود اگر چندین بار به عنوان بی نظمی در سه تا 10 ثانیه ی متوالی شناخته شود .این تکنیک ، false positives را کاهش می دهد . بدین ترتیب ، الگوها برای حملات DOS کد می شوند و این الگوها ، signature حمله را بیان می کنند .

جدول زیر signature های حمله را تحت هر سه شرایط نشان می دهد :

جهت اندازه گیری دقت signature ها ، سه اجرای تستی انجام می شود : حمله DOS مقابل نمونه ، حمله DOS از سوی نمونه و حالت پایه که هیچ حمله ای انجام نمی شود که هریک پانزده دقیقه طول می کشد .

False Negative به حمله ای برمی گردد که تشخیص داده نشده و Missclassification به حمله ای که در یک دسته ی اشتباه حمله قرار بگیرد . بدین ترتیب ، در این روش پارامترهای کارآیی هایپروایزور برای تشخیص DOS استفاده شد.

سیستم تحلیل ابرلاگ IDS بین ماشین های مجازی :

این سیستم از تحلیل الگوریتم Hadoop’s MapReduce از فایل های لاگ سیستم تشخیص نفوذ استفاده می شود . سیستم IDS Log Cloud Analysis (ICAS) می تواند قابلیت اعتماد بالا ایجاد کند و با یکپارچه کردن فایل های لاگ ،گزارشات مناسبی از حملات ، به دست می دهد . IDS، به تحلیل اطلاعات فعالیت ها از سوی شبکه می پردازد و به دنبال بدرفتاری ها می باشد که تشخیص آن در دو زمینه انجام می شود : تشخیص بی نظمی (Anomaly) و تشخیص سوء استفاده . در مورد اول، یک پروفایل نرمال باید از روی داده های تاریخی درباره ی فعالیت های سیستم ساخته شود و از روی آن ، پترن های فعالیت، تشخیص داده شود .سیستم دوم ، بر اساس signature های حمله ای ویژه که در برابر جریان داده های رسیدگی (audit) مچ می شوند ، بنا شده است . اکثر IDS ها مانند Snort از این دسته اند .

دونوع IDS وجود دارد : NIDS و HIDS . اولی برای مانیتور کردن شبکه و تشخیص رفتارهای استثنایی در انتقالات با اتصال به هاب یا سویچ ها استفاده می شود . نوع بعدی ، HIDS است که از سیستم عامل جدا نشدنی است و برای تشخیص فعالیت های بدخواهانه مانند system call ها، تغییرات در سیستم فایل و لاگ های برنامه های کاربردی استفاده می شود . این دو ، مکمل هم هستند .

در حالت سنتی ، لاگ فایل ها بر اساس پایگاه داده ، پردازش می شوند. اما در روابط بین VM ها به دلیل حجم زیاد داده های این لاگ فایل ها، این روش عملا به درد نمی خورد و برای ابعاد بزرگ، موثر نیست.

Hadoop ، پلت فورمی برای انجام محاسبات در ابعاد بزرگ و شامل سیستم فایل توزیعی می باشد و توسط کمپانی google ایجادشد .

شکل زیر، معماری ICAS را نشان می دهد. ورودی ، فایل های لاگ اند که توسط ایجاد کننده ی اخطار به وجود آمده اند . ICAS ورودی ها را گرفته و پارسر به کار می افتد و در HDFS (سیستم فایل توزیعی هادوپ) ذخیره می شود . سپس الگوریتم MapReduce به تحلیل می پردازد و خروجی به صورت گراف به نمایش در می آید .

انواع مختلفی از لاگ IDS موجودست که باید قبل از تحلیل (توسط الگوریتم MapReduce ) همگی به یک فرمت در بیایند .

شکل زیر ، روال های ICAS را نشان می دهد :

در روال نهایی، لاگ ها در گراف حمله توسط Graphviz به نمایش در می آیند . در روال MapReduce ، این عملیات بین 2 تا 60 دقیقه یا بیشتر (طبق سایز log ) طول می کشد .

گراف زیر مقایسه ی مدت زمان پردازش ، بین روش سنتی و ICAS را با استفاده از 11 مجموعه داده ارائه می دهد :

شکل بالا نشان می دهد ، وقتی تعداد اخطار ها کم تر از 1174 باشد ، روش سنتی به سرعت و به خوبی کار می کند . اما اگر تعداد اخطار ها بیش از 5000 باشد زمان بسیار زیادی نیازست . ICAS دارای میانگین زمان پردازش 4 تا 13 ثانیه است و با نودهای بیشتر درحالت کلی ، تحلیل بهتری به دست می دهد. البته اگر اخطارها کم تر از 1000 باشند ، تعداد نود بیشتر باعث افزایش زمان تحلیل می شود ( بدلیل نیاز به برقراری تعداد ارتباطات بیشتر) .

پیاده سازی رمزگذاری هم ریخت در رایانش ابری :

در ابرهای خصوصی و عمومی ، داده های ذخیره شده رمزنگاری می شوند و کانال انتقال با تبادل کلید ، امن می شود . اما محاسبات و کار با داده های ذخیره شده در ابر ابتدا نیاز به رمزگشایی دارد که این امر داده ها را برای ارائه دهنده ی ابر در دسترس قرار می دهد . ایده ی ما رمزگذاری داده قبل از ارسال به ابر می باشد . بدین ترتیب شرکت های ابر ، می توانند در هنگام درخواست کاربر محاسباتی بر داده ها انجام دهند ( مثل آنالیز الگوهای فروش) بدون اینکه داده های اصلی بر آن ها فاش شود . برای این منظور باید سیستم های Crypto (مخفی سازی) بر پایه ی رمزنگاری هم ریخت (homomorphic) باشد . چه مدل کامل آن(FHE) چه مدل (SHE) یا تا حدی هم ریخت .

در سیستم های Crypto ، عملیات ریاضی بر متن کدشده (Ciphertext) ، اثرات منظمی بر متن خام (Plaintext) دارد .

یک مثال ساده از آن ، زمانی است که کاربر درخواست عمل جمع اعداد 1 و 2 را می فرستد که به ترتیب بعد از رمزگذاری می شوند 33 و 54 . سرور ابر مجموع را 87 حساب می کند که از ابر دانلود شده و به عدد 3 رمزگشایی می شود .

سپردن محاسبات بر روی داده های محرمانه به سرورهای ابر ، با نگه داری کلیدرمزی (secret key) که نتیجه ی محاسبات را رمزگشایی می کند ممکن می شود . در این پیاده سازی از یک پلت فورم مجازی به عنوان سرور ابر و یک شبکه ی VPN که ابر را به مشتری متصل می کند استفاده کرده شده است.

در شکل زیر ارتباط یک سرور پایگاه داده با کاربر ازطریق FHE Cryptosystem نشان داده شده است :

به طورمشابه سناریوی رایانش ابری می تواند به صورت زیر نمایش داده شود :

البته دولایه بودن رمزگذاری ، باعث می شود سیستم بسیار کند کار کند . هم چنین این سیستم بسیار جدید بوده و حداقل به 10 سال استفاده برای جلب اعتماد نیاز دارد. .

نتیجه گیری

رايانش ابري اصطلاحي جديد است كه سرويسها و منابع فناوري اطلاعات را از طريق اينترنت فراهم ميآورد. علاوه بر مزاياي بسيار آن، نگرانيهاي امنيتي ناشي از كمبود كنترل در سطوح مختلف معماري ابري وجود دارد. محيط ابري هدفي جذاب براي مهاجمان است و تهديدات جديدي را به دليل مدلهاي سرويسدهي، تكنولوژيهاي زيرساخت و طبيعت توزيع شده آن، براي سازمان ايجاد ميكند.

مشتريان ابر براي حفاظت از برنامههاي خود در مقابل حملات سايبري مختلف نياز به استفاده از سيستمهاي تشخيص نفوذ دارند زيرا فايروالها به تنهايي قادر به ارائه راهكار مناسب امنيتي در ابر نيستند. با اين وجود پيادهسازيهاي امنيتي موجود در فراهم آورندگان ابري كنترل كامل بر مولفههاي مختلف سرويس تشخيص نفوذ ابري را تدارك نميبينند.

در اين پژوهش توجهاي خاص به ويژگيهاي سيستم ابري و چالشهاي موجود در توسعه سيستمهاي تشخيص نفوذ در محيط ابر شده است. علاوه بر آن سيستمهاي تشخيص نفوذ مختلف، جايگاه قرار گيري آن در ابر و مفاهيم مختلفي كه در طراحي مناسب سيستمهاي تشخيص نفوذ بايد به آنها توجه شود بر اساس آخرين پژوهشهاي انجام شده در اين زمينه بررسي گرديد و به مزايا و معايب هر يك اشاره شد.

در نهايت توجه به وجود تعامل ميان سطح امنيت سيستم و عملكرد آن بر اساس رابطه متوازن ميان آنها ارزشمند است. يك سيستم تشخيص نفوذ كه سرويسهاي معتمد با امنيت بالا فراهم ميكند الگوها و قوانين بيشتري را به كار ميگيرد. بنابراين منابع محاسباتي بيشتري براي تامين امنيت بهتر لازم است. با توسعه اين راهكار در رايانش ابري، منابع اختصاصي مشتريان ابر كاهش خواهد يافت. بنابراين بهترين راه لزوماً سيستمي پيچيده با منابع و قوانين بسيار، نميباشد بلكه طراحي بهينه و استفاده از تكنيكهاي هوشمند كه توسط خودگرداني و خوديادگيري موجب استقلال سيستم ميشود، ميباشد.

مراجع

Yang Song, Gabriel Alatorre, Nagapramod Mandagere, and Aameek Singh , “Storage Mining: Where IT Management Meets Big Data Analytics”, (San Jose CA 95120: IBM Almaden Research Center), 2013 .

Tamás Orosz , István Orosz , “Company level Big Data Management” , 9th IEEE International Symposium on Applied Computational Intelligence and Informatics , Timişoara, Romania ,May 15-17, 2014 .

Arjun Kumar1 , HoonJae Lee2, , Rajeev Pratap Singh “Efficient and Secure Cloud Storage for Handling Big Data”, 1Department of Ubiquitous-IT, Busan, 617-716, Korea , 2Department of Computer and Information Engineering Dongseo University , Department of Computer Science and Engineering ABV - Indian Institute of Information Technology and,India-474015, 2012 .

Yuri Demchenko, Zhiming Zhao, Paola Grosso, Adianto Wibisono, Cees de Laat,” Addressing Big Data Challenges for Scientific Data Infrastructure” , 2012 IEEE 4th International Conference on Cloud Computing Technology and Science, System and Network Engineering Group, University of Amsterdam, Amsterdam, The Netherlands,2012 .